SAML和XACML相结合的Web服务访问控制模型

【计算机科学】_规范_期刊发文热词逐年推荐_20140723

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80

推荐指数 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

安全管理体系结构 安全本体 安全技术 学习对象粒度 学习对象无数据 学习对象 委托 多智能体系统 多主体系统 可信系统 协同系统 协同交互 协同 动态替换 分类 分布式联动 元数据 信息集成 体系结构 三分法 yacc xml数字签名 xml应用 xml加密 xacml ws-bpel red算法 petri网 p2p odrl语言 ns2 measur lr分析 docsis cable modem bacnet admin

科研热词 时态认知逻辑 web服务 马尔可夫链 面向对象设计 面向对象 非隶属度函数 非连续介词短语 需求建模 隶属度函数 道义规范 逆向工程 语义网 语义检索 语义扩展路由 语义分析 角色 规范型lr分析器 规范化 规范分析 规范 联动代理 网络安全管理 网格计算 缓冲区大小估计 统计机器翻译 符号模型检测 短语模板 知识点 知识库 直觉模糊集 状态方面 状态分析 模板抽取 模型集成 模型检测 模型服务系统 模型服务 框架与规范 标记矩阵 权利描述语言 本体 数字权利管理 数字城市 描述逻辑 接口规范 排队模型 拥塞控制 抽象状态图 建模 工具 对策 安全管理协议

SAML和XACML在单点登录中的应用研究与实现

l 7l

针 对传统 单 点 登 录 技 术存 在 的缺 陷 , 文提 出 本

得不 细 .

曲 窿

学 学 自 科 版,1,2:07 报:然 学 2 2 () 71 0 4 1 .5

Ju a o nigU i ri fIfr t nSin eadT c nlg Naua cec dt n 2 1 , 2 1015 or l f j nv st o omai cec n eh ooy: trlSineE io ,0 24( ):7 _7 n Na n e y n o i

傅德胜 ( 信作 者 ) 男 , 授 , 士生 导 通 , 教 博 师, 主要从事信息安全及 图像处理与模式 识别

方 面 的研 究 . s @ n i .d .a df u us eu c t

1 南京信息T程大学 计算机与软件学 院, 南京

20 4 10 4

题, 还有一个 不 足 之处 就 是 对 服 务 器 端 受保 护 的资 源 的访 问控 制 做

了一 个 基 于 S ML和 X C A A ML的 单 点 登 录模 型 , 分析 了该 应 用 模 型 的 安 全 性 , 最 后在微软. E N T平 台上 予 以 实现 . 关 键 词

单点登 录; 身份认证 ;A ; A ML S ML X C

中图分类号 T392 P 0 . 文献标志码 A

科 的人员 ) 而言 , 可能 同时 是其 中几 个 系统 的用 户 , 用 户 在 使 用 他 该

每个 系统 之前都 必须 使用 相应 的系 统身 份 进行 登 录 , 此 , 户 必 须 为 用 记住 多 套用 户 名 和 密码 , 显然 增 加 了用 户 的负 担 . 重 要 的是 , 这 更 随 着 系统 的增 多 , 出错 的 可 能性 就 会 增 加 , 系统 安 全 性 就会 相 应 降 低 .

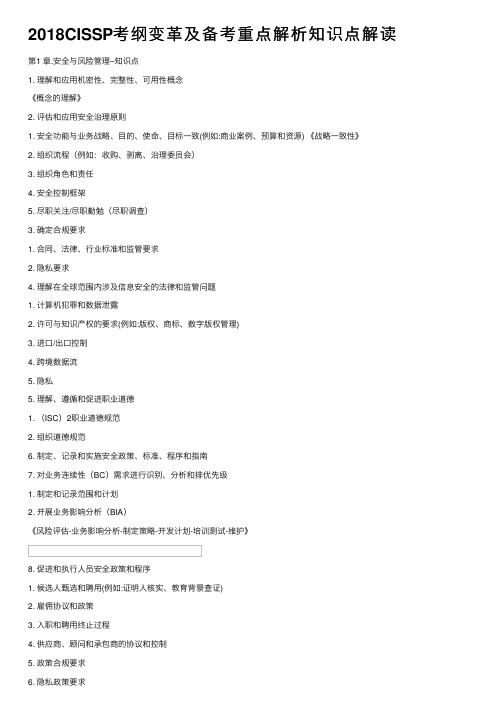

2018CISSP考纲变革及备考重点解析知识点解读

2018CISSP考纲变⾰及备考重点解析知识点解读第1 章.安全与风险管理–知识点1. 理解和应⽤机密性、完整性、可⽤性概念《概念的理解》2. 评估和应⽤安全治理原则1. 安全功能与业务战略、⽬的、使命、⽬标⼀致(例如:商业案例、预算和资源) 《战略⼀致性》2. 组织流程(例如:收购、剥离、治理委员会)3. 组织⾓⾊和责任4. 安全控制框架5. 尽职关注/尽职勤勉(尽职调查)3. 确定合规要求1. 合同、法律、⾏业标准和监管要求2. 隐私要求4. 理解在全球范围内涉及信息安全的法律和监管问题1. 计算机犯罪和数据泄露2. 许可与知识产权的要求(例如:版权、商标、数字版权管理)3. 进⼝/出⼝控制4. 跨境数据流5. 隐私5. 理解、遵循和促进职业道德1. (ISC)2职业道德规范2. 组织道德规范6. 制定、记录和实施安全政策、标准、程序和指南7. 对业务连续性(BC)需求进⾏识别、分析和排优先级1. 制定和记录范围和计划2. 开展业务影响分析(BIA)《风险评估-业务影响分析-制定策略-开发计划-培训测试-维护》8. 促进和执⾏⼈员安全政策和程序1. 候选⼈甄选和聘⽤(例如:证明⼈核实、教育背景查证)2. 雇佣协议和政策3. ⼊职和聘⽤终⽌过程4. 供应商、顾问和承包商的协议和控制5. 政策合规要求6. 隐私政策要求9. 理解和应⽤风险管理概念1. 识别威胁和漏洞2. 风险评估/分析(定性分析、定量分析、混合分析)3. 风险响应风险分配/接受(例如:系统授权)4. 对策的选择和实施控制适⽤类型(例如:预防性、检测性、纠正性)《物理、技术、管理》5. 安全控制评估(SCA)6. 监测和衡量7. 资产估值8. 报告9. 持续改进10. 风险框架10. 理解和应⽤威胁建模的概念和⽅法1. 威胁建模概念2. 威胁建模⽅法11. 将基于风险的管理理念应⽤到供应链中1. 与硬件、软件和服务相关的风险2. 第三⽅评估和监测3. 最低安全要求4. 服务级别要求12. 建⽴并维持安全意识宣贯、教育和培训计划1. 意识宣贯与培训的⽅法和技术2. 定期内容评审3. ⽅案效果评价============================================== 1. 识别与分类信息和资产(例如: 敏感性、关键性)1. 数据分类2. 资产分类《资产分类排序:记录、分配、标记、评审、解除》2. 确定与维护信息与资产所有权3. 保护隐私《隐私保护的第⼀步是数据最⼩化》1. 数据所有者2. 数据处理者3. 数据残留《清除、根除、净化Sanitizing》《排序:物理销毁>消磁>覆写>格式化》4. 数据收集限制4. 确保适当的资产保留5. 确定数据安全控制1. 理解数据状态《静态数据、动态数据》2. 确定范围和剪裁3. 标准的选择4. 数据保护⽅法6. 建⽴信息和资产处理要求(例如:敏感信息的标记、存储和销毁) ===============================================1. 使⽤安全设计原则实施和管理⼯程流程2. 理解安全模型的基本概念《BLP、Biba》3. 基于系统安全要求选择控制4. 理解信息系统的安全能⼒(例如:内存保护、可信平台模块(TPM)、加密/解密)5. 评估和减轻安全架构、设计和解决⽅案的脆弱性1. 客户端系统2. 服务器端系统3. 数据库系统(例如:数据推理、聚合、挖掘、分析、数据仓库)4. 密码系统5. ⼯业控制系统(ICS)《⼈机界⾯控制服务器历史数据应⽤服务器⼯作站》6. 基于云的系统7. 分布式系统8. 物联⽹(IoT)6. 评估和缓解Web 系统中的漏洞(例如, XML,OWASP)《XSS,SQL 注⼊攻击》《SAML:安全断⾔标记语⾔》《XACML:⽤于决定请求/响应的通⽤访问控制策略语⾔和执⾏授权策略的框架》《OAuth 2.0: 使⽤的是令牌》《CVE (Common Vulnerabilities & Exposures) 公共漏洞和暴露》7. 评估和缓解移动系统中的漏洞8. 评估和缓解嵌⼊式设备中的漏洞9. 应⽤密码学1. 密码⽣命周期(例如:密钥管理、算法选择)2. 加密⽅法(例如:对称,⾮对称,椭圆曲线)《ECC 的优点效率⾼》3. 公钥基础设施(PKI)《数字证书》《CA 交叉认证》4. 密钥管理实践5. 数字签名6. 不可否认性7. 完整性(例如:散列)8. 理解密码攻击⽅法(例如暴⼒破解、唯密⽂攻击、已知明⽂攻击)数字版权管理(DRM)《密码学的实际应⽤》10. 将安全原则应⽤于场地与设施设计11. 实施场地和设施安全控制1. 配线间/中间配线设施2. 服务器机房/数据中⼼3. 介质存储设施4. 证据存储5. 限制区和⼯作区安全6. 公⽤设施与供热通风空调系统(HVAC)《机房正⽓压》7. 环境问题(例如:渗漏、洪灾)8. ⽕灾预防、检测和灭⽕《5 类⽕》《CPTED :Crime Prevention Through EnvironmentalDesign》================================================ 1. 在⽹络架构中实现安全设计原则1. 开放系统互连(OSI)与传输控制协议/互联⽹协议(TCP/IP)模型《7 层协议、TCP/IP 4 层》2. 互联⽹协议(IP)⽹络3. 多层协议的含义(DNP3)4. 聚合协议(MPLS, VoIP, iSCSI)5. 软件定义⽹络(SDN)6. ⽆线⽹络2. 安全⽹络组件1. 硬件操作(例如:调制解调器、交换机、路由器、⽆线接⼊点、移动设备)2. 传输介质3. ⽹络访问控制(NAC)设备(例如:防⽕墙、代理服务器)4. 端点安全5. 内容分发⽹络(CDN)3. 根据设计实现安全通信通道1. 语⾳2. 多媒体协作(例如:运程会议技术、即时消息)3. 远程访问(例如:VPN、屏幕截取、虚拟应⽤/桌⾯、远程办公)4. 数据通信(例如:VLAN, TLS/SSL)5. 虚拟⽹络(例如:SDN、虚拟SAN、来宾操作系统、端⼝隔离)================================================1. 控制资产的物理和逻辑访问1. 信息2. 系统3. 设备4. 设施2. 管理⼈员、设备、服务的⾝份标识和验证1. ⾝份管理实施(例如:SSO, LDAP)2. 单/多因素认证(例如:因素、强度、错误、⽣物识别)《⽣物识别:FRR、FAR,精度⽐较》3. 问责4. 会话管理(例如:超时、屏保)5. ⾝份注册与证明6. 联合⾝份管理(例如:SAML)SAML 安全断⾔语⾔(Security Assertion Markup Language),是⼀个基于XML 的协议。

基于XACML的Web服务访问控制模型:

本文在分析和研 究基 于 X ML的访 问控制 机制 的基 础 AC

放的标准技术 , S A 、 D I WS L 如 O PU D 和 D 。其松散耦合 、 言中 语 立 、 台无关 性 、 平 开放 性将使 它成 为下一 代 电子商 务 的框 架 。 它通过利用现存 的 We b框架 为不 同平 台之 间建立 了互操 作 ; 但 同时 , b服务带 来 了传统 的 安全模 型 不能 处理 的许 多新 We

维普资讯

第2 4卷 第 6期

20 0 7年 6 月

计 算 机 应 用 研 究

Ap lc t n Re e r h o o u e s p i ai s a c f C mp tr o

Vo . 4 No 6 12 . J n 0 7 u e2 0

并结 合 R A B C以及 S M A L的 We 服务 访 问控 制 系统模 型 。采 用基 于 用户 、 源和环境 属性 而不是 用 户身份 的授 b 资

权机 制 . 可提供 更细 粒度 的访 问控 制 和保护 隐私 ; 用 X ML S ML标 准 , 可满 足分 布式环 境 下的互操 作性 , 采 AC 、 A 既 又特 别适 合 于 We 务 的动 态性 、 b服 异构 性等特 点 。

S ・ a HE ib HIYu d ,S N Ha - o

( et fC m ue Si c , Dp.o o p tr c ne ^ e

Ist eo E uai ,Wua ntu dct n i f t o hn胁‘ 4 00 C ia 32 5, hn )

Absr c t a t: I r rt v ro e te s o to n so o re gaie o r li d n i b s d a h iz to n ode o o e c m h h rc mi g fc as . r n d c nto n ie tt a e utor ai n, e h n e t e i e - y- n a c h ntr

Web服务中基于XACML和SAML的访问控制模型

S ML协议使不 同角 色的用户实现单点登录 ,整个架构基 于 X A ML技术 ,保证 了模型的灵活性 以及扩展性。 关键词 : We b服务 ;可扩展访 问控制标记语 言;安全声明标记语言 ;基 于角 色的访问控制技术 ;单点登 录

Ac e sC n rlMo e s d o c s o to d lBa e nXAC ML a d S n AML i e e vc s l I W_ S ri e b

电脑编程技巧 与维护

We 务 中基 于 X C b服 A ห้องสมุดไป่ตู้L和 A S ML的访 问控制模型

魏 伟

( 江苏海事职业技术学院 ,南京 2 7 ) 1 o 1 1 摘 要 : We b服务 为传 统的安全模 型带来 了许 多新 的安全隐患 ,为 了解决 We 服 务 中存在 的安 全性 问题 ,通过分 b

X C A ML是基 于 X ML标准 的一 种通 用的用 于保 护资源 的

策 略语 言 和访 问决 策 语 言 ,于 2 0 0 5年 3月 2 日获 得 O SS A I批

12 . XACM L

开放 的标 准技术 ,如 WS L D I S A D 、U D 和 O P等 ,其具有 松散

藕合 、开放性 、分布性 、可复用性 以及可交 互性 等特性 。它 通过整合现有 的 We b框架 ,实 现不 同平 台之 间的互操作 ;但 同时 We b服务带来 了传统 的安 全模 型不能处理 的许多新 的安 全挑战。为 了保证 We b服务 的安全 性 、互操作性 ,实施更 细 粒 度的访问控制变 得迫在眉 睫。X C A ML ( 可扩展 访问控制 标 记语言)[ 定义 了一种通用的用 于保 护资源的策 略语 言和访 问 2 1

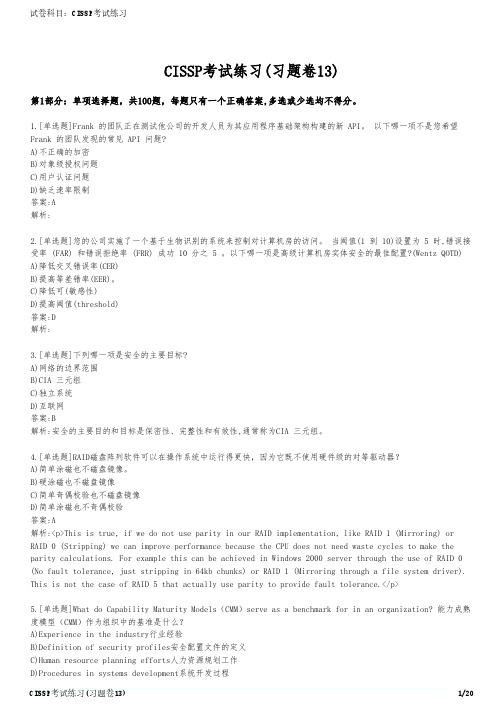

CISSP考试练习(习题卷13)

CISSP考试练习(习题卷13)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]Frank 的团队正在测试他公司的开发人员为其应用程序基础架构构建的新 API。

以下哪一项不是您希望Frank 的团队发现的常见 API 问题?A)不正确的加密B)对象级授权问题C)用户认证问题D)缺乏速率限制答案:A解析:2.[单选题]您的公司实施了一个基于生物识别的系统来控制对计算机房的访问。

当阈值(1 到 10)设置为 5 时,错误接受率 (FAR) 和错误拒绝率 (FRR) 成功 10 分之 5 。

以下哪一项是高级计算机房实体安全的最佳配置?(Wentz QOTD)A)降低交叉错误率(CER)B)提高等差错率(EER)。

C)降低可(敏感性)D)提高阈值(threshold)答案:D解析:3.[单选题]下列哪一项是安全的主要目标?A)网络的边界范围B)CIA 三元组C)独立系统D)互联网答案:B解析:安全的主要目的和目标是保密性、完整性和有效性,通常称为CIA 三元组。

4.[单选题]RAID磁盘阵列软件可以在操作系统中运行得更快,因为它既不使用硬件级的对等驱动器?A)简单涂磁也不磁盘镜像。

B)硬涂磁也不磁盘镜像C)简单奇偶校验也不磁盘镜像D)简单涂磁也不奇偶校验答案:A解析:<p>This is true, if we do not use parity in our RAID implementation, like RAID 1 (Mirroring) or RAID 0 (Stripping) we can improve performance because the CPU does not need waste cycles to make the parity calculations. For example this can be achieved in Windows 2000 server through the use of RAID 0 (No fault tolerance, just stripping in 64kb chunks) or RAID 1 (Mirroring through a file system driver). This is not the case of RAID 5 that actually use parity to provide fault tolerance.</p>5.[单选题]What do Capability Maturity Models(CMM)serve as a benchmark for in an organization? 能力成熟度模型(CMM)作为组织中的基准是什么?A)Experience in the industry行业经验B)Definition of security profiles安全配置文件的定义C)Human resource planning efforts人力资源规划工作D)Procedures in systems development系统开发过程答案:D解析:6.[单选题]All of the following items should be included in a Business ImpactAnalysis(BIA)questionnaire EXCEPT questions that以下所有项目都应包括在业务影响分析(BIA)问卷中,但以下问题除外:A)determine the risk of a business interruption occurring确定发生业务中断的风险B)determine the technological dependence of the business processes确定业务流程的技术依赖性C)Identify the operational impacts of a business interruption确定业务中断的运营影响D)Identify the financial impacts of a business interruption确定业务中断的财务影响答案:B解析:7.[单选题]为什么会发生缓冲区溢出?A)因为缓冲区只能容纳这么多的数据。

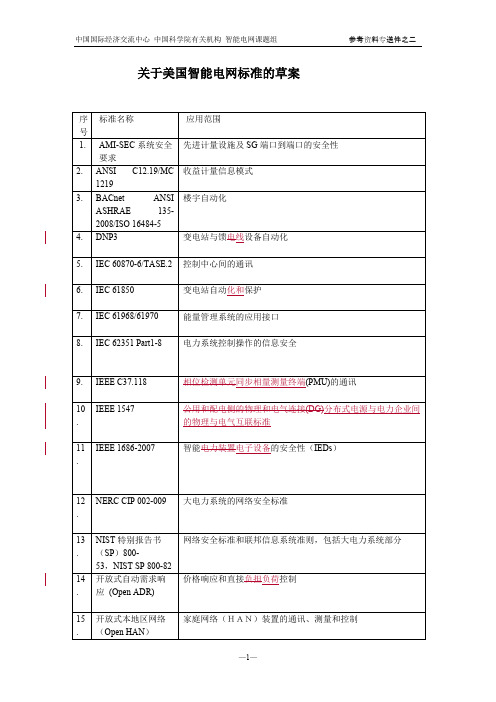

美国智能电网的标准及优先计划【精选】

中国国际经济交流中心中国科学院有关机构智能电网课题组参考资料专送件之二关于美国智能电网标准的草案序号标准名称应用范围1. AMI-SEC系统安全要求先进计量设施及SG端口到端口的安全性2. ANSI C12.19/MC1219收益计量信息模式3. BACnet ANSIASHRAE 135-2008/ISO 16484-5楼宇自动化4.DNP3变电站与馈电线设备自动化5. IEC 60870-6/TASE.2控制中心间的通讯6.IEC 61850变电站自动化和保护7.IEC 61968/61970能量管理系统的应用接口8. IEC 62351 Part1-8电力系统控制操作的信息安全9.IEEE C37.118相位检测单元同步相量测量终端(PMU)的通讯10 .IEEE 1547公用和配电侧的物理和电气连接(DG)分布式电源与电力企业间的物理与电气互联标准11.IEEE 1686-2007智能电力装置电子设备的安全性(IEDs)12.NERC CIP 002-009大电力系统的网络安全标准13 .NIST特别报告书(SP)800-53,NIST SP 800-82网络安全标准和联邦信息系统准则,包括大电力系统部分14 . 开放式自动需求响应(Open ADR)价格响应和直接负担负荷控制15 . 开放式本地区网络(Open HAN)家庭网络(HAN)装置的通讯、测量和控制4111628中国国际经济交流中心 中国科学院有关机构 智能电网课题组参考资料专送件之二16.无线通信/电力线技术智能能线图HAN装置的通讯和信息模式17.AEIC 准则v2.0效用生成结构和测试标准(适用于先进计量系统(AMI)ANSI C12系列:ANSI C12.1电费仪表的性能和安全性测量ANSI C12.18/IEEE P1701/MC 1218计量器具的协议的测量装置的规约和光纤接口ANSI C 12.20电费仪表的校准和型号测试ANSI C12.21/IEEE P1702/MC1221通过电话网络测量装置传输计量器具的数据传输ANSI C12.22-2008/IEEE P1703/MC1222网络终端通讯表18ANSI C12.24草案(尚未通过)一种预估算法目录,应用于:测量装置、传感器、MDMS 、企业应用ANSI/CEA 709 和 CEA 852.1LON 协议系列:ANSI/CEA709.1-B-2002控制网络协议规范通用的网络协议规范,应用于多种用途,包括电力计量、路灯、家庭自动化、楼宇自动化等。

Web服务中基于SAML和XACML的RBAC模型

安全 声 明标 记 语 言(eui asro makpa gae S ML 是 scry se i t t n r l ug ,A ) u n

一

1 技 术概 述

1 RB C简 介 . 1 A

在 访 问 控 制 领 域 , B C模 型 是 一 个 经 常被 引用 的模 型 , R A 它 是 保 障 企 业 信 息 系 统 安全 的 一 项 重 要 技 术 , 中 以 R v — 其 a ia S

0 引 言

目前 , b 务 的 安全 性 , We 服 以及 各 种 安全 产 品之 间 的 信 息

问控 制 机 制 ,并解 决 了企 业 在 合 作 过 程 中用 户 需 多 次 登 陆 而 带 Nhomakorabea的不便 。

交 换 问题 越 来 越 引起 人 们 的 关 注 。 了 保 证 We 务 的 安 全 为 b服 性 、 操 作 性 , 施 细 粒 度 的访 问控 制 变 得 日益 迫 切 。 于 角 互 实 基 色 的 访 问控 制 ( l bsdacs cn o, B C 技 术 被 认 为 是 r e ae ces ot lR A ) o— r 替 代 传 统 的强 制 访 问控 制 和 自主 访 问控 制 的 一 项 重 要 技 术 。

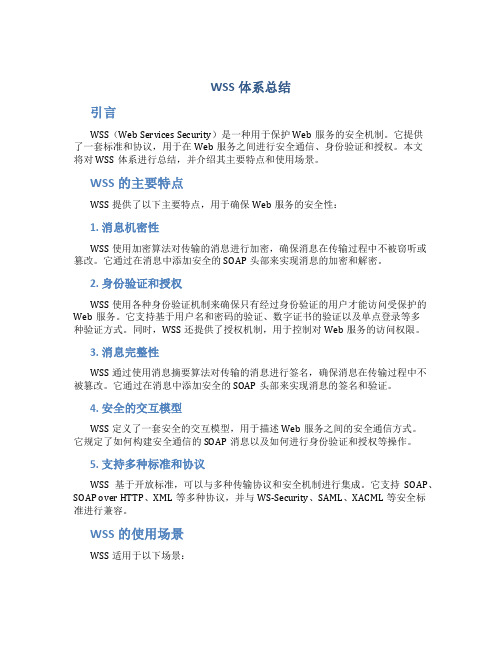

WSS体系总结

WSS体系总结引言WSS(Web Services Security)是一种用于保护Web服务的安全机制。

它提供了一套标准和协议,用于在Web服务之间进行安全通信、身份验证和授权。

本文将对WSS体系进行总结,并介绍其主要特点和使用场景。

WSS的主要特点WSS提供了以下主要特点,用于确保Web服务的安全性:1. 消息机密性WSS使用加密算法对传输的消息进行加密,确保消息在传输过程中不被窃听或篡改。

它通过在消息中添加安全的SOAP头部来实现消息的加密和解密。

2. 身份验证和授权WSS使用各种身份验证机制来确保只有经过身份验证的用户才能访问受保护的Web服务。

它支持基于用户名和密码的验证、数字证书的验证以及单点登录等多种验证方式。

同时,WSS还提供了授权机制,用于控制对Web服务的访问权限。

3. 消息完整性WSS通过使用消息摘要算法对传输的消息进行签名,确保消息在传输过程中不被篡改。

它通过在消息中添加安全的SOAP头部来实现消息的签名和验证。

4. 安全的交互模型WSS定义了一套安全的交互模型,用于描述Web服务之间的安全通信方式。

它规定了如何构建安全通信的SOAP消息以及如何进行身份验证和授权等操作。

5. 支持多种标准和协议WSS基于开放标准,可以与多种传输协议和安全机制进行集成。

它支持SOAP、SOAP over HTTP、XML等多种协议,并与WS-Security、SAML、XACML等安全标准进行兼容。

WSS的使用场景WSS适用于以下场景:1. 企业内部应用集成企业内部通常存在多个应用系统,这些应用系统需要进行安全的通信。

WSS可以在这些应用系统之间提供安全的消息传输、身份验证和授权机制,确保通信过程的安全性。

2. 跨组织交互在跨组织的业务场景中,不同组织之间的应用系统需要进行安全的交互。

WSS 可以用于确保通信过程的安全性,并提供跨组织的身份验证和授权机制。

3. Web服务外部访问控制有些Web服务可能需要对外提供访问,但希望只有特定的用户或组织可以进行访问。

CA信息安全培训课程简介

4

Risk Minder(RiskFort)

5

Auth Minder(WebFort)

6 7

Cloud Minder Data Minder(DLP)

8

Layer 7

9

MDM

分在业界没有可以替代的产品。 基于风险的认证解决方案,也称为 AA(Adaptive Authentication),可以有效的防范业务欺诈,在这个领域,目前 只有 CA 和 RSA 提供了完整的解决方案。通常用于网银或其他安 全性较高的 Web 应用服务的认证。其核心是基于风险的认证算 法、进行评分的机制和权重等。系统会根据安全风险评分自动 判断来采用不同的认证方式,对用户透明,很好的解决了安全 措施和繁琐的过程之间的矛盾。 提供多种不同的强认证机制,包括简单的用户名密码认证、双 因素认证 (ArcotID)以及更广泛的认证方式 (Arcot OTP, SMS(短 信和语音), Email),采用软件令牌的双因素认证 (OTP 或者 软证 书)、安全问题和答案等,不需要昂贵的硬件,也不需要用户改 变自己熟悉的登录过程,可为用户提供有效的安全保障。在安 全认证领域,CA AuthMinder 和 RiskMinder 是行业的领导者。 针对云服务提供整体的身份管理、高级认证管理和单点登录管 理解决方案。 提供完整的数据丢失保护解决方案。根据预定义的策略自动对 企业日常应用中产生的数据进行安全分级,对高于设定级别的 数据进行控制,避免数据通过相应的途径流出企业。 对企业开放给第三方的 API 接口进行安全防护,目前 Layer 7 是 这个领域 的领导者。 Layer 7 的 API 网关技术可提供多种独特功能,包括: • 集成式 We b 、移动和 XML 防火墙 • 数据库、应 用、大型机和中间件间的 SOA 连接; • 从原有协议 到 REST 和 JSON 的协议转换; • 基于 SAML 、 OAuth 和 XACML 的身份识别与访问管理 (IAM); • 军事级别安 全功能; • 可定制 AP I 构成和虚拟化; • 利用外部社 交 Web、移动和云服务来简化协调工作; • SDK 与 API 可随时轻松实现扩展; • 内置群集与可用性; • 满足 SLA 并实现移动优化。 Mobile Device Management 解决方案,帮助企业实现 BYOD,全 面管理企业范围内的移动设备,提供统一的安全认证机制和应 用管理机制。快速安全地从企业应用人应用。有选择性地清除和 删除商业应用和数据,同时保证个人数据不受影响。通过电信 成本管理(TEM)实时分析来控制成本。

基于SAML联合身份认证和访问控制的研究

控 制。 2 实现对于同一用户在源应用服 务器与 目标服 务器 ( ) 指 在 同盟应用服务器组 中用户在源服务器 系统 内所选择 的域 外 系统服务 的物理载体 ) 之间进行认证 声 明、 属性 声明 、 授权 声 明及断言 的共享 。 3 当权威服务器不能对外工作 时 , ) 其他 的同盟应 用服务 器仍能实现对系统常用用户 的认证 和授权 , 进而 能提供 有限

有校 园网分布式环境下 , 问控制策略应符合如下原则 : 量 访 尽

保 持原 有系统 的访问控 制模块 , 于该应 用系统 的用户权 限 属

作, 这种操作既复杂又易 出错 , 容易导致不同应用系统之间 的

用户角色和权限不一致 。 3 新增加 的应用 系统 , ) 由于没用 统一身份 认证和访 问控

制策略规范约束 , 造成 了身份认证和访 问控 制代码重 复开发 ,ห้องสมุดไป่ตู้

并 各 自独 立 , 不利于跨系统的整合 。随着 “ 数字化校 园” 建设 深入 , 整合现有应用系统 , 并为新增加系统提供统一规范成为

一

种必然 的趋势 。

4 当前 的单 点 登 录 ( ig i n S O) 统 多 采 用 ) S l Sg O ,S 系 ne n

服务 。

致密码 的遗忘 , 也可能导致 一些用户 为了方便账 号和密码 的

记忆 , 在多个应用系统 中使用相 同的账号和密码 。黑 客 可 以

从 破解 的安全级别低 的系统 中获 取账号和密码 , 用这些 账 并

号 和密码进入安全级别 高的系统 , 对整个校 园 网的应 用 系统 安全性造成 了很大威胁 。 2 用户角色和访 问 控制 策 略的一 致性 难 以维 护。校 园 ) 网中各个应用 系统都有 自己的用户管 理系统 , 它们都 按 自己 的访问控制策略来分配用户权 限。当每个应用系统对 自己用 户增加 、 删除 和修改权 限时 , 为保持 不同应用系统用户角色 和 权 限的一致性与完整性 , 只有对相 关的应用 系统进行 相互操

XACML简介

XACML简介(beegee译稿)研究权限管理和访问控制实现原理的朋友都应该知道RBAC(Role Based Access Control),而OASIS(Organization for the Advancement of Structured Information Standards)是推动RBAC相关标准的积极组织之一。

OASIS的XACML(eXtensible Access Control Markup Language),即可扩展的访问控制高标记语言是其中重要的标准。

了解,并理解其中设计的机理对我们很有意义。

本文是对OASIS“A Brief Introduction to XACML”一文翻译的草稿。

写于此,希望可以帮助别人。

A Brief Introduction to XACML一个XACML的简介最近一次更新: March 14, 2003摘要:本文对XACML进行一个简要的介绍。

如需对XACML作更多的了解,请访问OASIS的XACML 技术委员会网站。

简要的说,XACML是一个通用的访问控制策略定义语言。

XACML提供一套语法(使用XML 定义)来管理对系统资源的访问。

A Brief Introduction to XACMLXACML简介XACML是一个OASIS标准。

该标准是一个描述(访问控制)策略语言,同时也是一个描述访问控制判断请求/应答(request/response)的语言。

当然,都是使用XML。

策略描述语言用于定义通用的访问控制需求,包括若干标准扩展点来定义新的功能、数据类型、组合逻辑等。

(访问控制判断)请求/应答描述语言使得你可以构成一个问询(query)来判断是否一个动作(action)被允许执行,并对结果进行解释。

访问请求通常包括关于请求是否被允许的问题,这个问题中包括四个参数:Permit,Deny,Indeterminate(错误发生或需要的参数值不可用,无法进行判断)和Not Applicable(该请求无法被该服务器回应)典型的机制是这样:当有人试图执行一项资源上的动作时。

一种新的基于Kerberos的认证授权协议

一种新的基于Kerberos的认证授权协议戚湧;李文娟;李千目【摘要】Kerberos协议是近年来广泛应用的身份认证协议之一,但是Kerberos 协议的研究主要集中在身份认证部分,并未提供授权管理。

这里在对Kerberos协议的基本原理及安全性进行分析的基础上,提出一种基于EAP和XACML授权框架的Kerberos认证授权模型,最后对此模型的认证授权能力进行分析。

%Kerberos protocol is one of the widely⁃used identity authentication protocols in current years. However,Kerberos protocol focuses attention on identity authentication,but does not provide authorization management. The Kerberos authentica⁃tion and authorization model based onEAP(extensible authentication protocol)and XACML authorization framework is proposed in this paper on the basis of analysis on the basic principles of Kerberos protocol and safety. The authentication and authoriza⁃tion capability of this model is analyzed.【期刊名称】《现代电子技术》【年(卷),期】2015(000)004【总页数】4页(P35-38)【关键词】Kerberos协议;XACML框架;安全认证;EAP【作者】戚湧;李文娟;李千目【作者单位】南京理工大学计算机科学与工程学院,江苏南京 210094;南京理工大学计算机科学与工程学院,江苏南京 210094;南京理工大学计算机科学与工程学院,江苏南京 210094【正文语种】中文【中图分类】TN911-34;TP309随着基于网络的应用的迅速发展,网络信息安全问题越来越突出,其中身份认证及访问授权问题显得尤为重要。

基于XACML的网格授权服务的设计与实现

基于XACML的网格授权服务的设计与实现

胡殿友;张斌

【期刊名称】《计算机工程与设计》

【年(卷),期】2010(031)021

【摘要】为更好地解决网格环境下分布式跨域授权问题、增强授权功能的可扩展性和可复用性,构建了基于可扩展访问控制标记语言(extensible access control markup language,XACML)规范的网格授权框架.在该框架的基础上,依照Web服务资源框架和Web服务通知规范,设计实现了基于XACML策略引擎的网格授权服务.将复杂的模块交互调用封装在授权框架内,通过简单易用的服务接口实现域间互操作时的权限分配.实现结果表明,该框架更加灵活,适用于动态、异构的网格环境.【总页数】4页(P4543-4545,4558)

【作者】胡殿友;张斌

【作者单位】解放军信息工程大学,电子技术学院,河南,郑州,450004;解放军信息工程大学,电子技术学院,河南,郑州,450004

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.网格服务中基于XACML和SAML的安全访问控制 [J], 陶宇炜;封红旗;符彦惟

2.基于XACML安全策略的J2EE应用服务器安全授权框架 [J], 邓柳军;张文博;李洋

3.基于层次角色委托的服务网格授权执行模型 [J], 陈志刚;桂劲松;郭迎

4.基于GSI的网格安全改进授权模型设计与实现 [J], 赵丰

5.基于GSI的网格安全改进授权模型设计与实现 [J], 赵丰

因版权原因,仅展示原文概要,查看原文内容请购买。

RBAC在门户平台中的设计与实现

RBAC在门户平台中的设计与实现

刘洋;王普;李亚芬

【期刊名称】《现代电子技术》

【年(卷),期】2008(31)22

【摘要】门户集成了网络中大量的信息和应用资源,它为用户提供统一的入口访问不同Web应用,并为每个用户提供个性化的服务.访问控制是门户的重要功能,如何建立一个高效的门户访问控制模块成为研究热点.在分析portal,RBAC访问控制模型、SAML和XACML后,提出一个扩展的RBAC访问控制模型并将其应用到门户中.该模型引入资源、动作分类概念,并结合上下文,能够更好地适应动态网络,具有更高的灵活性.

【总页数】4页(P128-130,138)

【作者】刘洋;王普;李亚芬

【作者单位】北京工业大学,电子信息与控制工程学院,北京,100022;北京工业大学,电子信息与控制工程学院,北京,100022;北京工业大学,电子信息与控制工程学院,北京,100022

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.扩展RBAC访问控制模型在家庭开放平台中的应用 [J], 李蔚;王晶

2.RBAC模型在食品安全溯源平台中的应用 [J], 赵海田;生加根;陈弘健

3.RBAC模型在教室动态管理工作平台中的应用 [J], 向兰宣

4.RBAC在企业QHSE管理平台中的应用研究 [J], 李鼎;郝尚清;程铁信

5.基于角色层级的访问控制框架在门户平台中的设计与实现 [J], 姚青;乔静;屈志强因版权原因,仅展示原文概要,查看原文内容请购买。

普适计算中的服务访问控制模型

普适计算中的服务访问控制模型

刘文波;康密军

【期刊名称】《微计算机信息》

【年(卷),期】2010(026)009

【摘要】随着无线移动终端的迅速发展和广泛使用,结合移动Agent的优势,本文提出了一个基于移动Agent在固定设备和移动设备组成的普适计算混合环境中提供服务访问控制的模型.该模型主要包括基于Jess推理机的逻辑规则控制引擎,用户隐私信息存储层,供点对点Agent使用的查询接口和获得更多外部资源的服务接口.最后通过一个约会订餐的场景来对本模型进行分析.

【总页数】3页(P163-165)

【作者】刘文波;康密军

【作者单位】266100,青岛,中国海洋大学计算机科学与技术系;266100,青岛,中国海洋大学计算机科学与技术系

【正文语种】中文

【中图分类】TP393

【相关文献】

1.基于XACML访问控制模型在Web服务中的应用 [J], 郭静文

2.Web服务中基于XACML和SAML的访问控制模型 [J], 魏伟

3.Web服务中身份认证与访问控制模型的研究 [J], 钟志伟;陈志刚

4.Web服务中的基于快速信任的访问控制模型 [J], 马晓明

5.基于XACML访问控制模型在Web服务中的应用 [J], 郭静文

因版权原因,仅展示原文概要,查看原文内容请购买。

XXE漏洞利用思路

XXE漏洞利⽤思路转⾃:⼀、XXE 是什么介绍 XXE 之前,我先来说⼀下普通的 XML 注⼊,这个的利⽤⾯⽐较狭窄,如果有的话应该也是逻辑漏洞如图所⽰:既然能插⼊ XML 代码,那我们肯定不能善罢⽢休,我们需要更多,于是出现了 XXEXXE(XML External Entity Injection) 全称为 XML 外部实体注⼊,从名字就能看出来,这是⼀个注⼊漏洞,注⼊的是什么?XML外部实体。

(看到这⾥肯定有⼈要说:你这不是在废话),固然,其实我这⾥废话只是想强调我们的利⽤点是 外部实体 ,也是提醒读者将注意⼒集中于外部实体中,⽽不要被 XML 中其他的⼀些名字相似的东西扰乱了思维(盯好外部实体就⾏了),如果能注⼊ 外部实体并且成功解析的话,这就会⼤⼤拓宽我们 XML 注⼊的攻击⾯(这可能就是为什么单独说 ⽽没有说 XML 注⼊的原因吧,或许普通的 XML 注⼊真的太鸡肋了,现实中⼏乎⽤不到)⼆、简单介绍⼀下背景知识:XML是⼀种⾮常流⾏的标记语⾔,在1990年代后期⾸次标准化,并被⽆数的软件项⽬所采⽤。

它⽤于配置⽂件,⽂档格式(如OOXML,ODF,PDF,RSS,...),图像格式(SVG,EXIF标题)和⽹络协议(WebDAV,CalDAV,XMLRPC,SOAP,XMPP,SAML, XACML,...),他应⽤的如此的普遍以⾄于他出现的任何问题都会带来灾难性的结果。

在解析外部实体的过程中,XML解析器可以根据URL中指定的⽅案(协议)来查询各种⽹络协议和服务(DNS,FTP,HTTP,SMB等)。

外部实体对于在⽂档中创建动态引⽤⾮常有⽤,这样对引⽤资源所做的任何更改都会在⽂档中⾃动更新。

但是,在处理外部实体时,可以针对应⽤程序启动许多攻击。

这些攻击包括泄露本地系统⽂件,这些⽂件可能包含密码和私⼈⽤户数据等敏感数据,或利⽤各种⽅案的⽹络访问功能来操纵内部应⽤程序。

通过将这些攻击与其他实现缺陷相结合,这些攻击的范围可以扩展到客户端内存损坏,任意代码执⾏,甚⾄服务中断,具体取决于这些攻击的上下⽂。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SAML和XACML相结合的Web服务访问控制模型赵玲,许峰,王志坚河海大学计算机及信息工程学院,南京(210098)E-mail:njzhaoling@摘要:访问控制安全是Web服务安全体系结构中至关重要的一部分。

本文对SAML和XACML相关规范进行研究,将二者结合实施访问控制,构造了一个应用于Web服务企业应用集成环境中的访问控制安全模型,在此模型基础上设计了Web服务访问控制系统。

该模型具有灵活、易于互操作和易于管理的特点。

关键词:Web服务,SAML,XACML,访问控制中图分类号:TP3091.引言Web服务作为新一代分布式应用,具有松散耦合、语言中立、平台无关等优点,弥补了传统的分布式对象模型的不足,极大的促进了异构系统跨互联网的集成,为企业扩大业务范围,加强企业之间的合作提供了新的途径。

但是,随着Web服务的广泛应用,它本身具有的一些特性,如分散、动态、异构、开放等所带来的安全问题也日益突出。

企业利用Web 服务进行业务集成,必须保证足够的安全。

其中,访问控制安全是非常重要的一个方面。

企业应用集成环境中,Web服务访问控制方面的主要问题在于:(1)Web服务应用集成包含多企业、多部门的连接,不同企业或者部门采用不同的安全技术实现身份验证和授权,难于与其他企业的安全系统进行互操作。

同时,跨应用的访问需要多次登录也给用户使用造成极大的不便。

(2)Web服务节点不在一个企业的范围内,资源动态的集成、联合,多组织联盟的授权难于建立和管理。

因此,有必要针对上述问题,根据Web服务的特点,对现有的安全技术及规范加以研究,建立一个安全的访问控制模型,使企业应用集成中安全的互操作成为可能。

对于访问控制,目前已有一些相关标准和规范,如SAML[[7]]和XACML[[5]]。

SAML是一种用于交换安全性信息的基于XML的框架,用于不同安全系统和平台共享安全信息,它使得跨域的验证和授权成为可能。

XACML将XML应用于安全,是对策略和授权决策请求/响应进行描述的语言。

XACML提供基于属性的访问控制,在各种实体之间的信任关系可以得到安全的管理的情况下可以减轻访问控制负担。

XACML充分考虑了可扩展性,适用于各种基础架构的Web服务。

本文通过对二者进行研究,将二者进行结合应用于Web服务的安全上下文中,构造Web服务访问控制模型,设计一个安全的访问控制系统。

2.SAML和XACML的结合2.1 SAML概述SAML是一种在不同实体或安全域之间交换安全数据的标准,其提出了一种通用的、与具体实现无关的平台独立的信任与授权标准架构。

按照SAML的规范,现有任何一种授权体系都可统一到SAML标准框架中,并在此框架中实现互操作[[3]]。

SAML使用XML指定信任断言,只要能够信任做出断言的权威机构,断言就可以作为正确的主题接受[[1]]。

SAML包括三种类型的断言:身份验证断言、授权决策断言和属性断言。

身份验证断言指明在过去的某个时间以某种方式对一个对象进行了验证,属性断言表明对象与属性的关联,给定身份验证断言和属性断言,授权决策断言决定用户是否能够访问特定资源。

除了断言之外,SAML规范定义了用来交换XML信息请求和响应的客户机/服务器协议。

SAML相关规范Bindings for the OASIS Security Assertion Markup Language (SAML) V2.0定义了SAML对底层传输协议的绑定。

底层传输协议并不是强制的,通过HTTP运行的SOAP 是最可能的配置[[1]]。

通过绑定底层传输协议,SAML信任、授权信息能够在网上传递。

企业应用集成中的各方只要能够理解SAML,就可以共享这些安全信息。

2.2 XACMLXACML(eXtensible Access Control Markup Language,可扩展访问控制标记语言)是OASIS开发的一个基于XML的标准,用来说明和实施授权策略。

目前最新版本为2005年2月发布的XACML2.0。

XACML以XML的形式描述策略语言和授权决策请求/响应,提供管理授权决策的语法。

策略语言定义规则来描述一般的访问控制要求,规则定义为目标、结果和条件集。

目标为决策请求的范围,包含主体、动作和资源,其可以看作是简化的条件,用来判定规则是否能够应用于授权决策请求。

结果是Permit、Deny、Indeterminate或者Not Applicable。

条件包括主体、资源、动作或环境的属性计算,主要用于对属性进行评价从而对规则做出判定。

通过在规则中应用条件,可以使规则是动态的。

通过规则合并算法,规则链接在一起形成策略。

策略也包含目标,由策略的编写者声明或者从规则目标中计算,用来确定策略在哪些地方适用于决策请求。

通过策略合并算法,策略组合形成策略集(PolicySet)。

XACML还提供了查找适用于请求的策略以及评估策略和请求产生执行决策的方式。

XACML是基于属性的,策略评估建立在属性查询的基础上。

属性是已知类型的命名值,可能包括发布者的标识,发布日期和时间,主体、资源、动作或者做出访问请求的环境的特征。

策略通过两种方式从请求或者其它来源解析属性:AttributeDesignator 和AttributeSelector。

AttributeDesignator让策略指定给定名称和类型的属性,AttributeSelectors使得策略根据XPath query的形式查询一个属性值。

PDP根据资源的访问策略、请求者的属性和查询获得的属性,评估请求并返回一个响应。

规则、策略、策略集三者的关系及评估的过程如图1所示。

图1策略评估2.3 SAML和XACML的结合SAML和XACML共享体系结构的概念和术语,但是SAML和XACML解决的问题不同。

SAML主要解决的是安全信息的交换,提供各种类型的安全断言及其管理机制,定义对有关传输机制、数字签名创建验证的标准的绑定。

但是SAML主要是一种描述语言,而非一种新的认证或授权技术,不涉及具体的授权方法。

XACML定义了策略格式、授权决策请求/响应信息以及如何对照请求评价策略产生响应,但是其未定义协议和传输机制。

XACML 规范中定义了一个使用模型以及实现模型所必需的信息,但是语言元素的使用范围仅限于策略决策点(PDP),模型的完全实现需要相应的标准指定断言、协议和传输机制[[5]]。

因此,可以将SAML和XACML结合进行访问控制,使用SAML提供断言和协议,由其保护、传输、请求、存储XACML模式实例及XACML所需的其它信息,而内部如何处理授权请求则由XACML标准解决。

OASIS于2005年2月发布了将SAML应用于XACML的规范SAML 2.0 profile of XACML v2.0[[8]],说明了如何使用SAML2.0携带XACML策略、策略查询和响应、授权决策、授权决策查询和响应,以及SAML属性断言和XACML的结合使用。

SAML和XACML结合主要解决三个方面的问题:(1)如何在XACML系统中使用SAML属性XACML对规则的判定基于属性,所以其属性查询能力至关重要。

XACML并未定义属性的查询方式,而SAML断言模式和协议模式分别定义了属性断言和属性的查询、响应,因此,XACML系统可以使用SAML查询、传输和存储属性。

但是,SAML属性及属性断言中的其它信息不能直接应用于XACML上下文,使用之前要将其映射到XACML属性。

SAML主体(Subject)标识绑定属性,可能代表XACML中的主体(Subject)、资源(Resource)或者环境(Environment),表示此SAML断言携带的属性属于XACML上述哪个元素。

SAML 属性和XACML属性一一对应,其XML属性Issuer为SAML中的Issuer元素。

具体的映射关系如图2所示,图中只列出了与映射有关的XML构件。

图2 SAML和XACML属性映射(2)使用SAML请求/响应、存储和传输授权决策SAML定义了授权决策断言和协议模式,但是并不能表达包含XACML授权决策请求/响应上下文中的所有信息。

为允许PEP使用SAML协议充分支持XACML请求/响应上下文语法,对SAML进行扩展,使用XACML授权决策查询和XACML授权决策断言分别替代SAML标准的授权决策查询和授权决策断言。

XACML授权决策查询(XACMLAuthzDecisionQuery)扩展了SAML协议模式,允许PEP在SAML请求中提交XACML上下文请求和其它信息。

XACML授权决策声明(XACMLAuthzDecisionStatement)扩展了SAML的断言模式,用来包含XACML授权决策响应上下文。

通过这种方式,可以在SAML响应中传递XACML授权决策。

(3)将SAML用于请求、响应、存储、传输XACML策略XACML体系结构中经常需要在各种实体间传输策略,而SAML并没有为策略定义协议或者断言,规范对SAML扩展定义了两个新元素XACML策略查询(XACMLPolicyQuery)和XACML策略声明(XACMLPolicyStatement)。

XACML策略查询由PDP使用以SAML的方式请求策略。

它可能包含的元素分别是xacml-context:Request、xacml:Target、xacml:PolicySetIdReference和xacml:PolicyIdReference,用以据此返回适用的策略或者策略集。

XACML策略声明中包含了策略/策略集。

XACML策略声明包含在断言中,存储在策略库中或者包含在对查询的SAML响应中返回。

3.SAML和XACML结合模型就SAML和XACML本身而言,二者都非常适宜应用于Web服务。

SAML以XML格式表示安全断言,可以绑定SOAP,使安全断言可以在Web服务之间传输,有利于Web服务应用集成中异构安全系统之间的互操作,同时可以实现单点登录。

XACML以标准形式描述策略,支持粗细粒度的授权策略,并且独立于实现,不局限于特殊的环境或者资源,适合于分布式环境,尤其适用于Web服务动态性、异构性的特点。

通过使用XACML,Web服务环境中的策略管理也会变得更加容易。

本文将二者的结合应用于Web服务的安全上下文,设计了一个适用于Web服务企业应用集成环境的访问控制模型。

模型结构和数据流程如图3所示。

(图3 SAML和XACML结合的访问控制模型3.1 模型特点本文模型是一个完整的访问控制体系结构,包含身份验证和授权两部分。

身份验证点可以接受来自其它系统的各种安全令牌,包括SAML断言,对请求主体进行验证并产生SAML 身份验证断言。