基于ZYNQ的小型密码机及数据加密方法与制作流程

基于PLC控制密码锁

基于P L C控制密码锁 LG GROUP system office room 【LGA16H-LGYY-LGUA8Q8-LGA162】毕业设计论文题目密码锁PLC控制设计专业名称:机电一体化学生姓名:冯格格指导老师:张同涛目录第一章绪论密码锁的发展------------------------------------------------------4 密码锁的介绍------------------------------------------------------4第二章密码锁的硬件设计s7-200PLC的系统组成-------------------------------------------7控制要求-------------------------------------------------------------8PLC概述--------------------------------------------------------------9PLC的选型---------------------------------------------------------11I/O口分配表------------------------------------------------------12PLC外部接线图--------------------------------------------------13第三章密码锁的软件设计梯形图--------------------------------------------------------------15程序分析-----------------------------------------------------------22程序设计的局限性和优点------------------------------------23结论--------------------------------------------------------------------------------26致谢--------------------------------------------------------------------------------27参考文献--------------------------------------------------------------------------28摘要本设计是采用西门子PLC来设计密码程序的,程序中应用到了进20个计数器。

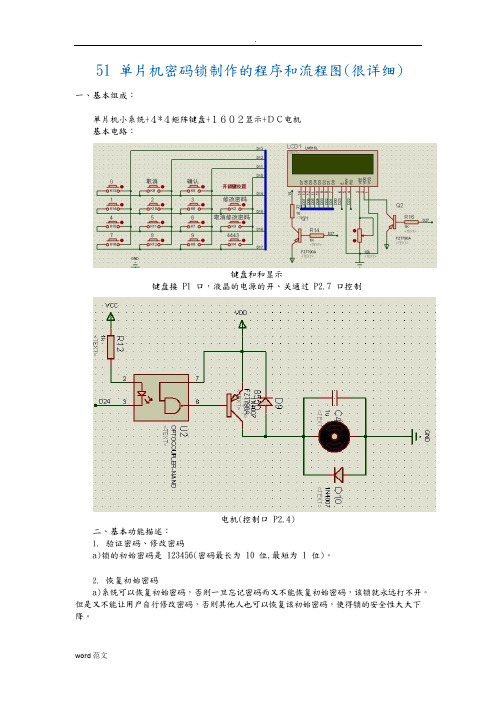

51单片机密码锁制作的程序和流程图(可编辑修改word版)

void Timer0() interrupt 1 //50ms

{

TH0=0x3C;//(65535-50000)/256 TL0=0xAF;//(65535-50000)%256

timer++;

}

2.0负责实现具体操作的 process_char.c 文件

#include<reg52.h> #include<string.h> #include"mydefine.h"

i=0;

}

break;

}

lcd_display(flag_display);

}

else

{

TR0=1;//开始计时等待

}

DC_Moter(); resume_password();

if(flag_clear)//恢复密码和开锁键_外部中断有效时重新计时

{

flag_clear=0; timer=0;

}

if(timer==100)//10 秒后不允许更改密码

改进:

1.0 密码锁的秘密没有存储,因而在掉电时最新的密码将丢失,重新上电后密码将恢复成为初始密码。这使得每次换电池或停电后密码都得恢复一次,给使用带来不便,但是为了要存储一个最多只有十几字节的密码就增加一个存储器、似乎不是很值,最好是所选的单片机自带这样的存储器(容量很小、如 32B)。当然如果电源来自市电的话,就不会经常掉电了。

flag_compare;//比较输入与密码|相等时返回 1,否则返回 0

static flag_amend;//修改密码时的标识第一次输入前=1,输入后置2

第二次输入前=2,输入后置0

flag_display=0;//确认键操作的返回值根据返回值可以确定显

基于ZYNQ7000 Linux的数据采集系统设计和实现

基于ZYNQ7000 Linux的数据采集系统设计和实现作者:孙国萃杜军冯祥虎肖世伟杨美娜来源:《现代信息科技》2022年第04期摘要:针对传统平台传输信号慢、开发过程复杂的特点,对信号的传输采集系统做了相关研究,设计了一种基于ZYNQ-7000和AD(AD9226)架构的嵌入式数据采集的实现方案,以ZYNQ-7000为数字信号处理平台,搭配AD转换芯片,在Linux操作系统下利用AXI-DMA 方式实现信号的高速采集。

该设计数据传输速率快,开发前景好,且具有小型化、高集成度的特點,为后续进一步的数据处理提供了前提。

关键词:ZYNQ-7000;Linux操作系统;AD转换;AXI-DMA传输中图分类号:TN919.5 文献标识码:A文章编号:2096-4706(2022)04-0085-04Design and Implementation of Data Acquisition System Based on ZYNQ7000 LinuxSUN Guocui, DU Jun, FENG Xianghu, XIAO Shiwei, YANG Meina(School of Computer Science and Information Engineering, Harbin Normal University,Harbin 150025, China)Abstract: In view of the characteristics of slow signal transmission and complex development process of traditional platform, the signal transmission and acquisition system is studied, and an implementation scheme of embedded data acquisition based on ZYNQ-7000 and AD (AD9226)architecture is designed. Taking ZYNQ-7000 as the digital signal processing platform, combinedwith AD conversion chip, the high-speed signal acquisition is realized in AXI-DMA ways under Linux operating system. The design has the characteristics of fast data transmission rate, good development prospect, miniaturization and high integration, which provides a premise for further data processing.Keywords: ZYNQ-7000; Linux operating system; AD conversion; AXI-DMA transmission0 引言数据的发射采集和处理在通信工程领域中起到至关重要的作用,随着科学技术的发展,传统的硬件平台已经无法适应多频段、多模式的信号处理。

如何用单片机制作电子密码锁电路

如何用单片机制作电子密码锁电路电子密码锁按照输入密码方式的不同可分为好多种,其中最常用的一种是用数字键盘输入密码的电子密码锁。

这一讲主要介绍用ATmega8和LCD1602液晶显示器等组成的电子密码锁,这个电子密码锁能够由用户自行修改密码,掉电后密码不丢失。

通过实验和学习使大家掌握电子密码锁的工作原理和ATmega8中EEPROM存储器的使用方法。

一,EEPROM数据存储器简介ATmega8的存储器由可分别独立寻址的程序存储器Flash、片内数据存储器SRAM和EEPROM三部分组成。

ATmega8包含512字节的EEPROM数据存储器,可用于保存系统的设定参数、掉电后数据保存等。

EEPROM可以按字节为单位进行读写,至少可进行100000次擦写操作。

EEPROM的访问由地址寄存器、数据寄存器和控制寄存器决定。

在程序中EEPROM的访问是通过I/O空间的寄存器来实现的,EEPROM的编程时间典型值为8.5ms。

为了防止无意的EEPROM写入,必须遵照规范的写入顺序。

当读取EEPROM时,单片机将暂停4个时钟周期再执行下一条指令;当写EEPROM时,单片机将暂停2个时钟周期再执行下一条指令。

下面介绍与EEPROM相关的几个寄存器。

1.EEPROM地址寄存器EEARH、EEARL因为ATmega8有512(2的9次方)字节的EEPROM,所以要用两个8位寄存器来作地址寄存器,编址为0x0000~0x01FF。

地址寄存器EEAR可读可写,EEAR 的初始值没有定义,在访问EEPROM之前必须写入一个正确的地址值。

EEAR的定义见下表。

2.EEPROM数据寄存器EEDR数据寄存器EEDR用来存放即将写入EEPROM或者从EEPROM读出的某个单元的。

PLC密码锁微机控制课程设计

课程设计报告课程名称设计题目专业班级姓名学号指导教师起止时间成绩评定电气与信息学院课程设计考核和成绩评定办法1.课程设计的考核由指导教师根据设计表现、设计报告、设计成果、答辩等几个方面,给出各项权重,综合评定。

该设计考核教研室主任审核,主管院长审批备案。

2.成绩评定采用五级分制,即优、良、中、及格、不及格。

3.参加本次设计时间不足三分之二或旷课四天以上者,不得参加本次考核,按不及格处理。

4.课程设计结束一周内,指导教师提交成绩和设计总结。

5.设计过程考核和成绩在教师手册中有记载。

课程设计报告内容课程设计报告内容、格式各专业根据专业不同统一规范,经教研室主任审核、主管院长审批备案。

注:1. 课程设计任务书和指导书在课程设计前发给学生,设计任务书放置在设计报告封面后和正文目录前。

2. 为了节省纸张,保护环境,便于保管实习报告,统一采用A4纸,实习报告建议双面打印(正文采用宋体五号字)或手写。

摘要本设计首先阐述了密码锁对人们生活的重要作用及其发展现状,根据现代社会人们生活安全感越来越差,对密码锁安全性要求越来越高的趋势,结合PLC控制系统稳定性高并能长期运行的特点,研究并设计了基于PLC的密码锁控制系统。

该系统以欧姆龙CPM2A PLC为核心控制器,设计了开锁环节及重新设置密码环节,加入计数器功能,使输入密码错误次数不超过三次,并通过上位机组态界面作为控制面板,使密码锁更具报警功能,从而形成了完整的基于PLC的密码锁系统。

关键词密码锁 PLC 计数器控制面板Abstract:This design first expounded the important role of trick lock in people's lives and its development status, according to the security of people's feel is getting more and more worse, so people need trick lock more and more safest, combining with the trend of high stability of PLC control system and long-term operation characteristics, study and design a control system based on PLC combination lock. The main controller of this system is CPM2A, it has open lock link and reset password link, with counter function, make the input password mistake number not more than three times, and through the upper unit configuration interface as control panel, make more alarm functions, thus combination lock formed a complete system based on PLC combination lock.Key words: trick lock PLC counter control panelI目录1引言 (1)1.1 研究背景及意义 (1)1.2本文的主要研究内容 (2)2系统整体方案设计 (3)3 系统硬件设计 (1)3.1 上位机的选择 (1)3.2下位机PLC的选择 (1)4 系统下位机软件设计 (1)4.1 CX-P软件概述 (1)4.2 PLC程序的总体设计 (2)5 系统上位机软件设计 (1)5.1 上位机软件说明 (1)5.2 系统工程安全设置 (2)6系统调试 (4)7总结 (5)参考文献 (6)致谢 (7)附录一 (8)微机控制技术课程设计(论文)11引言1.1 研究背景及意义随着人们生活水平的提高,如何实现家庭防盗这一问题也变得尤其的突出,传统的机械锁由于其结构的简单,被撬的事件屡见不鲜,同时,机械锁一般配有金属钥匙,带起来太重,万一弄丢了,锁基本就没用了。

Zynq芯片的三维视频混沌保密通信系统设计

Z y n q芯片的三维视频混沌保密通信系统设计肖梁山,禹思敏,金磊(广东工业大学自动化学院,广州510006)摘要:本文基于具有F P G A+A R M架构的Z y n q芯片,提出了一种新的实时视频混沌保密通信系统的设计方案㊂阐述了一种三维视频混沌加密算法的原理并且加以应用,详细介绍了系统设计方法和软硬件实现过程㊂利用Z y n q的F P G A 资源实现视频的采集和显示,A R M处理器实现混沌加密与解密和网络收发功能㊂最终在局域网内实现了视频的实时采集加密和自同步解密,获得了良好的安全性和实时性,为混沌保密通信的应用提供了新方向㊂关键词:混沌加密;Z y n q;视频加解密;视频采集中图分类号:T N918文献标识码:AT h r e e-d i m e n s i o n a l V i d e o C h a o t i c S e c u r e C o m m u n i c a t i o n S y s t e m B a s e d o n Z y n qX i a o L i a n g s h a n,Y u S i m i n,J i n L e i(S c h o o l o f A u t o m a t i o n,G u a n g d o n g U n i v e r s i t y o f T e c h n o l o g y,G u a n g z h o u510006,C h i n a)A b s t r a c t:I n t h e p a p e r,a n e w r e a l-t i m e v i d e o c h a o t i c s e c u r e c o mm u n i c a t i o n s y s t e m d e s i g n s c h e m e b a s e d o n t h e Z y n q c h i p w i t h F P G A a n d A RM a r c h i t e c t u r e i s p r o p o s e d.T h e p r i n c i p l e a n d a p p l i c a t i o n o f a t h r e e-d i m e n s i o n a l v i d e o c h a o t i c e n c r y p t i o n a l g o r i t h m a r e d e s c r i b e d,a n d t h e d e s i g n m e t h o d o f t h e s y s t e m a n d t h e i m p l e m e n t a t i o n o f t h e s o f t w a r e a n d h a r d w a r e a r e i n t r o d u c e d i n d e t a i l.T h e v i d e o c a p t u r e a n d d i s-p l a y a r e r e a l i z e d u s i n g t h e F P G A r e s o u r c e s o f Z y n q.T h e c h a o t i c e n c r y p t i o n a n d d e c r y p t i o n a n d n e t w o r k t r a n s c e i v e r a r e a c h i e v e d t h r o u g h t h e A RM p r o c e s s o r.F i n a l l y,t h e r e a l-t i m e d a t a c o l l e c t i o n e n c r y p t i o n a n d s e l f-s y n c h r o n o u s d e c r y p t i o n o f v i d e o a r e i m p l e m e n t e d i n t h e l o-c a l a r e a n e t w o r k.I t h a s s e c u r i t y a n d r e a l-t i m e p e r f o r m a n c e,a n d p r o v i d e s a n e w d i r e c t i o n f o r t h e a p p l i c a t i o n o f c h a o t i c s e c u r e c o m m u n i c a t i o n. K e y w o r d s:c h a o t i c e n c r y p t i o n;Z y n q;v i d e o e n c r y p t i o n a n d d e c r y p t i o n;v i d e o c a p t u r e引言在如今视频通信和视频会议等服务不断扩展的同时,人们对传输安全和保密通信的需求也在与日俱增㊂基于混沌理论的加密技术是近年来新兴的密码技术,由于混沌系统对初始条件具有高度敏感性㊁有界性和类随机性,使得通过混沌系统加密的信息具有良好的安全效果[1]㊂视频信息具有数据量大㊁相关性大㊁实时性高等特点,传统的文本加密算法难以用于实时视频流的加密,因此人们设计出了多种新型多媒体混沌加密算法和方法[2],本文通过混沌系统迭代产生的伪随机序列来进行视频加密便是其中一种㊂由于混沌系统本身的复杂特性,其硬件实现难度较大,关于混沌保密通信技术较多停留在算法设计和数值仿真阶段㊂不过近年来,国内外已有将混沌算法在A R M㊁F P G A等硬件平台实现的相关研究[3-4]㊂相较于以往基于相互独立的硬件平台,X i l i n x公司推出的Z y n q系列芯片采用全可编程片上系统(S y s t e m-o n-a-C h i p,S o C)架构,将A R M双核处理器与28n m高性能㊁低功耗的F P G A集成在一起[5],可以根据需要选择相应的内核并设计出I P核(I n t e l l e c t u a l P r o p e r t y C o r e),从而完成整个系统硬件结构的搭建㊂若单纯使用F P G A资源来实现混沌加密算法和网络数据传输等相关功能,大量的数学运算和繁琐的网络协议处理势必会加大开发难度㊁消耗大量资源㊂因此使用简洁紧凑㊁灵活方便的C语言,得益于A R M处理器的快速浮点运算能力和完整的网络协议栈,将会大大降低软件开发难度㊁缩短开发周期㊂而数据采集和协议转换等工作可以由F P G A完成,发挥其并行高速处理能力来减轻A R M负担㊂基于Z y n q的视频混沌加密系统将会充分结合A R M易开发和F P G A高性能㊁低功耗的优势,满足视频保密通信的需求㊂1视频混沌加密原理1.1无简并离散时间混沌系统设计混沌系统的随机统计特性与其正李亚普诺夫指数的个数相关,如果系统的正李氏指数越多㊁数值越大,意味着混沌系统的随机统计特性越好[6]㊂在离散时间混沌系统设计中,使用一致有界的控制器来对渐进稳定标称系统实施混沌反控制来构造无简并系统,通过调节控制器参数使正李氏指数数量最大㊁数值足够大,从而使系统达到无简并状态㊂基于反控制的构造方法,得到一个有界离散时间系统:x (k +1)=A x (k )+Bf (σx (k ),ε)(1)令式(1)中的反控制矩阵:B =000000001(2)同时取控制器f (σx (k ),ε)=εs i n σx (k )(3)构造出一个三维离散时间混沌系统:x 1k +1 =a 11x 1(k )+a 12x 2(k )+a 13x 3(k )x 2k +1 =a 21x 1(k )+a 22x 2(k )+a 23x 3(k )x 3k +1 =a 31x 1(k )+a 32x 2(k )+a 33x 3(k )+εs i n σx 1(k )(4)取上式中的状态变量x 1(k )用于视频数据的加密,非奇异矩阵A=a i ji ,j =1,2,3 作为密钥参数为:A =a 11a 12a 13a 21a 22a 23a 31a 32a 33=0.205-0.5950.265-0.265-0.1250.5950.33-0.330.47(5)在式(4)中,通过改变混沌系统控制器ε和σ的值对系统进行极点配置,使其正李氏指数数量达到最大,即达到无简并状态㊂当ε=3ˑ108,σ=2ˑ105时,经计算式(4)的三个李氏指数均为较大正数,分别为L E 1=14.9,L E 1=14.8,L E 1=0.19㊂其中x 1(k )与x 2(k )的混沌吸引子相图如图1所示㊂1.2 流密码加解密原理由于离散时间混沌系统每次迭代会产生新的状态变量且具有伪随机特性,因此利用伪随机的序列作为密钥和像素值进行异或运算便能达到良好的加密效果,解密时采用相同的混沌系统产生的伪随机序列和密文进行异或完成像素的还原㊂内存中的像素数据以32位的A R G B (A l -ph a ,R e d ,G r e e n ,B l u e )格式存储,4个分量各为8位,其中作为透明度信号的A 分量常用作图像处理,视频显示时并没有使用,因此只针对三色分量R G B 分别进行加密,以此减少加密和网络传输的数据量㊂令式(4)中的三个状态变量分别为X (k )㊁Y (k )㊁Z (k),则加密字节为:O (k )=M od (X (k ),28) I (k )(6)其中双精度浮点数的状态变量X (k)为密钥,将其取整后再对28取模,结果与R (n )㊁G (n )㊁B (n )中的一个字节I (k)进行异或运算得到O (k ),即分别对应加密后的R *(n)㊁图1 三维无简并混沌系统x 1-x 2相图G *(n )㊁B *(n )㊂将O (k )取代控制器㊁F 2(g )和F 3(g )中的X (k ),与Y (k )㊁Z (k )反馈至三个方程中参与下一次迭代运算,实现基于数据流的一次一密钥加密㊂在加密一个像素的4次循环中,A R G B 字节从内存倒序取出,加密方程循环迭代三次,依次对B (n )㊁G (n )㊁R (n )加密,最后一次循环跳过A (n),加密原理如图2所示㊂图2 混沌加密实现原理图混沌解密是加密的逆过程,在接收端采用密钥参数相同的混沌解密方程,将加密的R *(n )㊁G *(n )㊁B *(n)字节依次解密后再补充A (n )字节存入内存,以确保视频的正确显示㊂2 系统设计与实现2.1 系统方案设计系统使用两套X i l i n x 公司的Z C 702开发平台分别作为发送端和接收端,该平台搭载了一颗可全编程S o C 芯片Z y n q 7020,它由集成了A R M C o r t e x -A 9双核处理器等资源的处理系统(P r o c e s s i n g S ys t e m ,P S )和包含85K B 逻辑单元的F P G A 可编程逻辑(P r o g r a mm a b l e L o gi c ,P L )组成[5]㊂其中由P L 端的视频采集模块处理摄像头的视频数据,高清晰度多媒体接口(H i gh D e f i n i t i o n M u l t i m e d i a I n -t e r f a c e ,H D M I )控制器输出视频,由P S 端的A R M 处理器产生混沌序列加解密视频数据,完成网络收发㊂Z y n q 的P S 和P L 之间通过D D R 内存中的三个帧缓存进行视频数据的缓存与共享,P L 端的视频直接内存访问控制器(V i d e oD i r e c t M e m o r y Ac c e s s ,V D M A )和P S 端的A R M 处理器分别交替读写不同的帧缓存,以免发生读写冲突同时减少视频数据读写的等待时间,总体方案原理如图3所示㊂图3 总体方案原理图2.2 F P G A 硬件实现视频采集和显示使用V e r i l o g H DL ,硬件描述语言开发由F P G A 逻辑资源实现㊂同时使用基于I P 核的设计方法,视频的显示使用A D I 公司提供的H D M I 控制器软I P核驱动开发平台上的H D M I 显示芯片显示图像㊂在F P -G A 开发中使用第三方I P 核将会有效降低开发难度,本文设计实现的视频采集模块也会封装成为软I P 核,以供不同平台间移植使用,发挥模块的可重用性㊂2.2.1 视频采集I P 核的实现摄像头的C OM S 图像传感器为O V 7725模块,最高可以输出640ˑ480分辨率下帧率为60f ps 的视频,像素数据为8位的R G B 565格式以首字节和次字节依次输出㊂视频数据和控制信号经过视频采集I P 核转换为A X I 4S t r e a m 总线协议的视频流数据,该总线协议是由A R M 提出的单向的㊁基于握手信号的传输总线[7],由于其没有地址项,更适合高速视频流数据的突发传输㊂如图4所示,摄像头配置模块由状态机产生S I O C 和S I O D 信号配置摄像头寄存器,在系统复位后由F P G A 完成像素时钟频率㊁输出分辨率㊁输出数据格式等初始化设置,从而简化软件设计㊂视频捕获模块负责将两个8位的R G B 565拼接为R 分量为5位,G 分量为6位,B 分量为5位共16位的r g b _d a t a [16],再由A X I 4S t r e a m 转换模块补齐为32位A R GB 格式的t d a t a [32],由于摄像头的数据并不包含透明度A 字节,且A 字节的值不会影响显示效果,因此将其以0填充㊂对于视频采集I P 核的三个输入时钟来说,系统时钟s ys _c l k 与总线时钟a x i s _c l k 均为Z y n q 产生的时钟,而摄像头接口的像素时钟P C L K 与a x i s _c l k 并不在同一个时钟域㊂为了防止产生亚稳态,A X I 4S t r e a m 转换模块内使用了一个异步F I F O 负责跨时钟域的数据转换和缓冲㊂2.2.2 V D M A 的配置V D MA 是视频采集核及H D M I 控制器与D D R 内存之间的桥梁㊂它是专门用于视频流传输的软I P 核,可由其中的读写通道直接操作D D R 内存数据,无需A R M 处理器参与,有利于提升系统运行速度㊂在Z y n q 中共有AX I 4L i t e ㊁A X I 4S t r e a m 和A X I 4三种总线协议,其中A R M 使用A X I 4L i t e 总线配置V D MA 的寄存器,各I P 核之间视频流数据通过A X I 4S t r e a m 总线传输,V D MA 和D D R 内存控制器的高速数据交换通过A X I 4总线,因此V D MA 也起到总线协议转换的作用㊂系统的发送端P L 部分使用了一个V D MA ,并开启了读内存通道和写内存通道,原理图如图5所示㊂接收端只开启了读通道负责视频显示,功能和原理与图4 视频采集I P核功能框图图5 发送端的D V M A 原理图发送端的读通道相同㊂对于写通道,将视频采集的A X I 4S t r e a m 总线中t u s e r 信号配置为写通道的帧同步信号㊂t u s e r 上升沿触发V D MA 写通道写入新一帧视频,完成写入后等待下一个t u s e r 上升沿的到来,依次循环写入3个帧缓存中㊂对于读通道来说,将f s y n c 信号配置为读通道的帧同步信号,该信号受H D M I 控制器控制㊂当H D M I 控制器向外部显示器完成一帧视频的显示后,通过f s y n c 信号上升沿触发V D MA ,依次循环从3个帧缓存中读取视频㊂由于系统采用了V D MA 与A R M 操作D D R 内存的3个帧缓存实现数据交换,且两者的读写速率不同,为了避免自由操作帧缓存造成接收端视频闪烁㊁图像撕裂等现象,视频帧缓存的读写顺序和读写通道之间的协调处理显得极为重要㊂V D MA 的每个通道都可以选择动态同步锁相主/从(D yn a m i c G e n l o c k M a s t e r /S l a v e )等模式,同步锁相机制可以禁止主从接口同时访问同一帧缓存,从接口总是操作主接口上一帧的缓存地址,从而使视频的输入和输出顺序保持一致㊂因此,配置V D MA 读写通道均为D y-n a m i c G e n l o c k S l a v e 模式,由A R M 将操作完成的帧缓存序号通过G P I O 输出到V D MA 的f r a m e _p t r _i n,使其读写新的帧缓存㊂读写通道之间由外部f r a m e _p t r _i n 和f r a m e_pt r _o u t 进行同步,实际上由于V D M A 读写速度大于A R M 的速度,在帧输入f r a m e i n 信号刷新之前,V D M A 会一直操作当前的帧缓存㊂2.3 A R M 软件实现A R M 端的无操作系统方案(S t a n d a l o n e)提供了基本的处理器功能,可以更方便完成硬件初始化㊁软件加解密和网络数据包的收发等任务㊂V D MA 和H D M I 控制器在D D R 内存中均有分配基地址,A R M 对这些基地址和对应的偏移地址直接操作就可以完成寄存器配置,这样直接对底层硬件的操作会使代码效率更高㊂A R M 启动时,先进行外部H D M I 显示芯片的初始化,接着对P L 端的H D M I 控制器和V D MA 初始化,配置H D M I 控制器的显示分辨率和像素时钟,然后向V D MA 寄存器写入划分好的3个帧缓存的地址㊁有效列数和行数,同时启动读写通道㊂连接到V D MA 的帧输入f r a m ei n 信号由G P I O 输出实现,在初始化G P I O 过程中,将f r a m e i n 信号由1~3依次输出一次,发送端的V D MA 便将视频采集的数据通过写通道写满3个帧缓存,实现本地视频实时显示㊂随后进行T C P /I P 网络的初始化,T C P/I P 网络的实现基于轻量型I P (L i g h t W e i g h t I P ,L w I P )协议栈,有无操作系统都可以运行,保留了T C P 协议主要功能的同时减少了对系统的占用㊂发送端作为服务器与客户端建立好连接之后,发送指针便从首个帧缓存的首地址开始,以指针偏移形式每次对一个数据包进行R G B 字节的混沌加密和发送,当循环完成发送一帧的视频数据后,由G P I O 输出当前帧的序号让V D MA 刷新帧缓存,随后发送指针便指向下一个帧缓存的首地址㊂以此类推,发送指针和帧输出信号依次在三个帧缓存之间循环顺序切换,流程如图6所示㊂图6 发送端软件流程图接收端初始化视频显示的部分与发送端基本相同,完成网络初始化与服务端建立连接后,接收指针便指向首个帧缓存的首地址㊂当收到加密的数据包后进行混沌解密㊁插入A字节存放到接收指针的地址,随后接收指针偏移一个数据包的长度㊂循环完成一帧视频的接收后,G P I O将输出当前帧的序号,使V D MA读取刚接收的一帧完整视频数据由H D M I控制器输出显示㊂最后接收指针指向下一个帧缓存地址准备存放下一帧数据,依次完成三帧缓存的循环写入和V D MA循环读出,软件流程如图7所示㊂图7接收端软件流程图3实验结果及分析Z y n q的P S端A R M时钟频率为667MH z,P L端系统时钟频率100MH z㊂摄像头采集分辨率配置为320ˑ240,帧率为60f p s,液晶显示器分辨率为640ˑ480,刷新率为60H z㊂在D D R内存中每帧图像帧缓存大小为320ˑ240ˑ4=307200字节,经加密后的每帧图像数据大小为320ˑ240ˑ3=230400字节㊂由于L w I P协议栈中每个网络数据包的有效数据最大为1446字节,因此在软件配置中将每次发送的数据包设为960字节,经过240次就可以完成一帧320ˑ240分辨率加密后的图像发送㊂采用1000M b p s带宽的路由器搭建局域网通信环境,两个Z C702开发板通过R J45网线与路由器连接㊂实验结果表明,发送端原始视频显示清晰,图像稳定,画面流畅㊂接收端与发送端密钥失配时,视频解密失败,其中的每个像素均被加密,原视频不可见,达到了良好的加密效果,如图8(a)所示㊂当接收端解密方程密钥与发送端匹配时,视频解密成功,接收端显示效果与发送端相同,图像略有延迟,视频帧率低于发送端,如图8(b)所示㊂同时也测试了摄像头640ˑ480分辨率下的实验效果,图像的视野更广,画质更好,但视频帧率显著降低出现卡顿,数据对比见表1㊂图8320ˑ240分辨率的视频效果表1不同摄像头分辨率下的数据比较分辨率摄像头帧率/f p s数据包大小/B y t e每帧发送次数/次接收端帧率/f p s 320ˑ2406096024022.28640ˑ4806014406405.35当视频分辨率更高时,随之而来的视频数据量也会增加,对于A R M处理器的运算能力来说,执行加密和解密处理一帧视频数据所消耗的时间过长导致视频卡顿㊂今后可以在此基础上优化算法压缩数据或者采用F P G A实现混沌加解密模块,这将大大增加视频的实时性和更高分辨率下的流畅度㊂结语本文设计了一个基于Z y n q的视频网络通信基本框架,完成了混沌加密算法的硬件实现,使用F P G A部分做视频的高速采集和显示,A R M部分做视频实时加密解密和网络传输,达到了软硬件异构协同工作,最终实现了安全可靠㊁显示效果好的视频保密通信功能㊂F P G A部分的各个模块均使用I P核基于A X I4S t r e a m总线协议封装,兼容性和可移植性强㊂网络使用T C P/I P是面向连接的通信协议,通过三次握手建立连接和带有重传24结 语嵌入式微控制器芯片的升级与换型是每个应用到该芯片的电子产品都需要考虑的问题㊂原则上在设计第一代产品的硬件方案时就需要考虑主控芯片的后续升级方案,以确保芯片在停产或者后能够直接替换为新型号的芯片㊂但随着A R M 内核体系结构的不断升级,以及新型号主控芯片成本的不断降低,应及时对主控芯片选择方案做出调整,并将嵌入式软件代码移植到新的微控制器平台中㊂文中介绍的两种A R M 体系结构的主控芯片方案以及平台迁移过程都已在实际产品中应用,其实现过程及芯片换型思路应能够在消费电子及物联网等领域得到更广泛的推广及应用㊂参考文献[1]党武松,范寒柏,胡杨.S TM 32F 207和D M 9161A 的高速以太网接口设计[J ].单片机与嵌入式系统应用,2013(10).[2]肖继军.基于K S 8995的以太网交换机设计与实现[J ].科技广场,2012(3).[3]刘火良,杨森.S TM 32库开发实战指南:基于S TM 32F 4[M ].北京:机械工业出版社,2017.[4]刘火良,杨森.S TM 32库开发实战指南[M ].北京:机械工业出版社,2013.宋宇宁(工程师),主要从事基于A RM 架构的嵌入式系统软硬件开发与设计工作㊂(责任编辑:薛士然 收稿日期:2018-03-19) 确认的技术来实现传输数据的可靠性,有助于混沌保密通信系统的实时解密㊂本文实现的视频混沌保密通信方案对今后的混沌保密通信技术应用来说具有一定的参考价值㊂参考文献[1]李力.基于混沌理论的密码算法研究和实现[D ].长沙:中南大学,2005.[2]禹思敏,吕金虎,李澄清.混沌密码及其在多媒体保密通信中应用的进展[J ].电子与信息学报,2016(3):735752.[3]C h e n P ,Y u S ,Z h a n g X ,e t a l .A RM e m b e d d e d i m pl e m e n t a -t i o n o f a v i d e o c h a o t i c s e c u r e c o mm u n i c a t i o n v i a WA N r e -m o t e t r a n s m i s s i o n w i t h d e s i r a b l e s e c u r i t y an d f r a m e r a t e [J ].N o n l i n e a r D yn a m i c s ,2016,86(2):725740.[4]陈仕坤,禹思敏.视频混沌加密及其F P G A 实现[J ].电子技术应用,2015,41(1):111114.[5]X i l i n x I n c .Z C 702E v a l u a t i o n B o a r d f o r t h e Z y n q7000X C 7Z 020A l l P r o gr a mm a b l e S o C [E B /O L ].[201803].h t -t p s ://w w w .x i l i n x .c o m /s u p p o r t /d o c u m e n t a t i o n /b o a r d s _a n d _k i t s /z c 702_z v i k /u g 850z c 702e v a l b d .pd f .[6]陈关荣.L o re n z 系统族的动力学分析㊁控制与同步[M ].北京:科学出版社,2003.[7]贺理,赵鹤鸣,邵雷.A X I 4S t r e a m 总线的F P G A 视频系统的开发研究[J ].单片机与嵌入式系统应用,2015,15(12):4245.肖梁山(硕士研究生),主要研究方向为混沌加密与S o C 嵌入式技术;禹思敏(教授),主要研究方向为混沌理论与应用㊂(责任编辑:薛士然 收稿日期:2018-03-09)A r m M b e d 简化物联网安全防护㊁开发以及设备管理A r m 宣布其M b e d P l a t f o r m 平台与多家产业生态系统伙伴达成合作,其中包含整合至I B M W a t s o n 物联网平台,以及与C y-b e r t r u s t 和G l o b a l S i gn 合作,提供安全㊁灵活的物联网解决方案㊂A r m 借助A r m M b e d P l a t f o r m 解决业界对于安全性以及整合复杂性等方面的疑虑㊂此平台可提供包括连接㊁设备管理㊁安全㊁配置在内的各项必要的物联网构建模块,其后有超过30万开发者组成社群作为支持,成员数量在过去一年增加了超过30%㊂值得一提的是,支持此平台的还有80家合作伙伴构成的生态系统,成员包括I B M ,并仍在不断壮大㊂I B M 已着手将M b e dC l o u d 连结到I B M W a t s o n 物联网平台㊂另外,现在A r m 已将M b e d C l o u d 与C y b e r t r u s t 以及G l o b a l S i g n 整合,为各种物联网设备提供更加灵活的安全验证机制㊂本次合作展现了A r m 如何站在产业前沿应对物联网瞬息万变的特性,并协助企业解决在大规模部署时所面临的挑战㊂这些挑战包括碎片化的供货商㊁种类繁多的设备㊁物联网环境下面临的各式各样的部署需求和法规限制㊂事实上,U p t i m e I n s t i t u t e 的调查结果显示,65%的企业工作负载依旧是在内部部署的数据中心处理,即除了公有云与私有云之间的整合外,企业亦需要内部部署解决方案的支持㊂考虑到上述期望,M b e d C l o u d 与M b e d C l o u d O n P r e m i s e s 旨在提供客户所需的强大的设备管理㊁连接和配置功能,支持涵盖多个公有云与私有云㊁内部部署与混合型环境㊂结合坚实的安全防护㊁扩充性㊁以及简易性,不论以何种方式进行部属,企业都能管理整个物联网环境㊂。

基于PLC的电子密码锁设计

摘要:本设计是基于PLC的五键密码锁控制系统,以CPU221作为主控元件,通过外围硬件电路和软件程序,实现了密码锁的启动,密码输入,开锁,报警和复位等功能。

本设计给出了PLC的I/O分配,PLC的外部接线图和梯形图程序,并将所有程序均通过了仿真测试。

本次设计使用MCGS组态环境软件制作了组态模拟界面,通过编写脚本程序,进而实现了密码锁的动画模拟与仿真测试。

该设计的五键密码锁控制系统具有性能稳定,操作简单,经济好用等优点.关键字:PLC CPU221 密码锁组态第一章绪论1.1电子密码锁的发展状况随着科技的发展,传统的机械锁被破解的概率越来越高了,新型的盗贼也学会了与时俱进,通过各种技术方法和手段即会在短时间内开启结构复杂的机械锁,会不留痕迹的登堂入室,给失主和警方留下各种不易解开的疑团.由此我们想到,要是在机械锁的基础上再装上一把密码锁,就彻底杜绝了单一机械锁易被开启的弊端,从而极大提高门锁的安全防范性能。

电子密码锁是采取电子电路控制,以电磁铁或者微型电机和锁体作为执行装置的机电一体化锁具,相比传统的机械锁具,电子锁不使用金属钥匙,保密性、精度都有很大提高。

当今世界,电子密码锁发展已经到了非常高的程度,由于电子元件特别是PLC应用技术在最近几年得到空前发展,密码锁无论是在功能还是在稳定性方面都有了较大的提高。

就整体形势而言,密码锁在国外发展比较早,所以应用也比较广泛,主要用于家庭门锁,银行公司等的财务保险柜锁和政府机关及高级宾馆等重要场合的智能控制门锁等。

在国内这方面发展也较快,不管自己开发或是引进都有,在重要场合应用也比较多。

由于电子密码锁价钱较普通机械锁贵,在国内早几年应用较少,现在越来越普及到平常化,未来的发展趋势也会是越来越大众化.由于电子密码锁的功能和安全性是普通机械锁锁无法比拟的,它存在非常广阔的发展前景。

就目前而言,各类电子锁已相继问世,其中包括电子密码锁,指纹识别电子锁,IC 卡识别电子锁、人声识别电子锁等。

微机课设--数据加密

摘要.......................................................................................................... 错误!未定义书签。

数据加密 (1)1方案选择 (1)2软件设计说明 (2)2.1总体流程 (2)2.2模块程序流程图 (3)2.2.1 加密方式 (3)2.2.2 解密方法设计 (4)2.3源程序 (5)2.4 源程序说明 (12)2.4.1 BIOS中的功能说明 (12)2.4.2子程序说明 (13)3 程序调试说明 (13)4心得体会 (16)5参考文献 (18)数据加密又称密码学,它是一门历史悠久的技术,指通过加密算法和加密密钥将明文转变为密文,而解密则是通过解密算法和解密密钥将密文恢复为明文。

数据加密目前仍是计算机系统对信息进行保护的一种最可靠的办法。

它利用密码技术对信息进行加密,实现信息隐蔽,从而起到保护信息的安全的作用。

在本设计中要求运用汇编语言设计不同的字符串加密和解密算法。

首先从键盘输入一个字符串(对于字母要区分大小写),再进行加密操作,结果转换成新的字符输出,即显示加密结果,按回车键,输出解密结果。

关键字:数据加密、数据解密、键盘、字符数据加密1方案选择对于题目要求有以下几种实现方法:(1)调用DOS的OAH号功能输入一串完整的字符串,即要求加密的字符串,输入后进行保存,然后调用加密子程序对字符串中各个元素加密,保存在另一个内存区中,再调用DOS的9号功能把之前加密好的并保存的密码字符串完整输出,显示在屏幕上,最后输出之前已经输入并保存的明码即可,也可以用解密函数对密码解密并输出明码。

(2)调用DOS的8号功能逐个输入明码字符,此时由于8号的功能对输入的字符不显示,故输入的明码不显示。

再即时对输入的字符明码保存并调用加密子程序对明码字符进行加密并输出显示在屏幕上,直到把明码输入完,此时加密结果也输出结束,最后把保存的明码输出,即输出一个完整的明码字符串。

一种基于zynq与ad9361的多目标雷达信号模拟器的设计与实现

• 137•一种基于ZYNQ与AD9361的多目标雷达信号模拟器的设计与实现四川九洲电器集团有限责任公司 尹湘凡 洪 成 王正伟 刘志刚在雷达系统设计初期难于验证后端系统的功能,因此研制雷达模拟器就变得尤其重要。

本文介绍了一种基于ZYNQ 与AD9361的多目标雷达模拟器,从设计原理和设计实现两个方面描述了设计实现的过程。

雷达信号模拟器是雷达技术发展的必然产物,可以通过模拟产生雷达所需的信号,在雷达设计初期就可以验证雷达系统的功能,缩短雷达系统设计周期。

近年来随着数字技术的迅猛发展,雷达信号模拟器的功能越来越完善,性能也有大幅度的提高。

本文阐述的多目标雷达信模拟器,可以根据被测雷达系统的需求定制目标的数量,从而进一步验证雷达定位的功能;同时模拟器还具备二次雷达验证功能,可接收来自二次雷达的询问或应答信号进行解析,从而验证二次雷达系统的功能是否正常。

1 设计原理多目标雷模拟器技术是基于软件无线电的硬件架构进行设计的,模拟器是采用嵌入式SOC 芯片(ZYNQ )与AD/DA (AD9361)芯片进行原理验证的。

在SOC 芯片中嵌入有ARM 控制器,用于同时接收外部参数配置协议的解析,计算出所模拟的目标在某坐标系内的位置,从而转化成到达不同接收器的距离延迟,然后通过内部AXI 总线将目标的多种参数发送至目标信号生成逻辑部分进行设置,设置成功后产生相应的目标信号(DA 数据)送至数据接口逻辑,组合成DA 芯片所需的信号格式进行目标信号的发射。

模拟器通过AD 芯片接收来自被验证系统的目标信息数据,经过数据输入接口逻辑转变为IQ 数据,进行解析译码后产生应答触发,触发模拟器发射应答信号供数据源进行定性定量的分析。

图1为多目标雷模拟器的原理框图。

2 设计实现2.1 硬件架构多目标雷达模拟器的设计采用的是软件无线电设计方法,使用Xilinx 公司的ZYNQ 系列芯片与AD 公司的AD9361芯片实现的,框图如图2。

加密机开发实例

加密机开发实例全文共四篇示例,供读者参考第一篇示例:加密机的开发是一个复杂而技术要求较高的过程。

下面我们以一个加密机开发实例来介绍加密机的基本原理和开发流程。

第一步:需求分析在开发加密机之前,首先需要进行需求分析。

需要明确加密机的使用场景、目标用户群体、加密算法和密钥管理方案等。

根据需求分析的结果,确定加密机的功能模块和技术框架。

第二步:设计架构在确定加密机的功能需求之后,需要设计加密机的硬件架构和软件架构。

硬件架构包括主板、处理器、存储设备等硬件部件的选择和布局;软件架构包括加密算法实现、密钥管理、接口设计等软件功能模块的设计。

第三步:软件开发在设计架构确定之后,进行软件开发。

根据设计需求,实现加密算法、密钥管理、接口设计等功能模块。

对数据进行加密和解密处理,保证数据的安全性和可靠性。

第四步:硬件开发硬件开发包括主板设计、PCB布局、硬件接口设计等工作。

通过硬件开发,将软件功能模块与硬件部件相结合,形成完整的加密机产品。

第五步:测试验收在开发完成之后,进行测试验收。

测试包括功能测试、性能测试、安全测试等多个方面。

确保加密机的功能完整性和安全性。

第六步:生产交付测试验收通过之后,进行生产交付。

加密机产品生产包括批量生产、质量控制、包装和运输等环节。

将加密机产品交付给客户使用,确保数据的安全性和机密性。

通过以上六个步骤,完成了一次加密机的开发过程。

加密机的开发是一个复杂而技术要求高的过程,需要软硬件工程师的共同努力和配合。

加密机的应用领域广泛,是保护数据安全的重要工具。

希望通过本文的介绍,能够更深入地了解加密机的开发原理和流程,进一步提升数据安全防护能力。

第二篇示例:加密机是一种专用的硬件设备,用于实现数据的加密和解密功能。

在信息安全领域中,加密机扮演着至关重要的角色,它可以帮助保护用户的数据安全,防止数据被未经授权的访问者窃取或篡改。

本文将介绍加密机的基本原理和开发实例,帮助读者了解加密机的工作原理和应用场景。

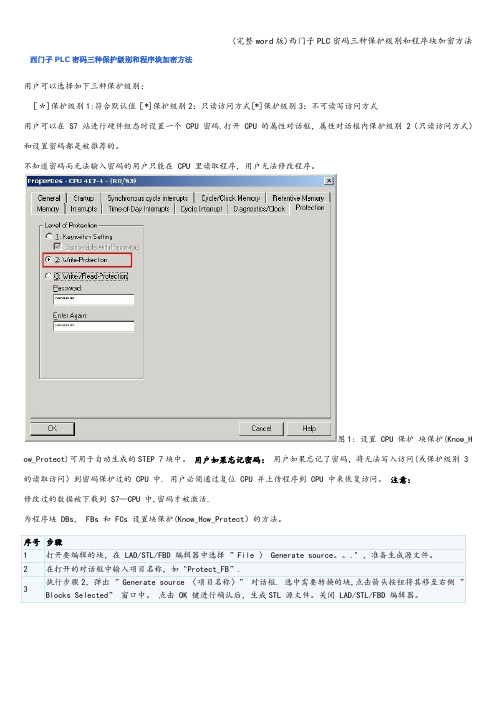

(完整word版)西门子PLC密码三种保护级别和程序块加密方法

西门子PLC密码三种保护级别和程序块加密方法用户可以选择如下三种保护级别:[*]保护级别1:符合默认值[*]保护级别2:只读访问方式[*]保护级别3:不可读写访问方式用户可以在 S7 站进行硬件组态时设置一个 CPU 密码.打开 CPU 的属性对话框,属性对话框内保护级别 2(只读访问方式)和设置密码都是被推荐的。

不知道密码而无法输入密码的用户只能在 CPU 里读取程序,用户无法修改程序。

图1: 设置 CPU 保护块保护(Know_H ow_Protect)可用于自动生成的STEP 7块中。

用户如果忘记密码:用户如果忘记了密码,将无法写入访问(或保护级别 3 的读取访问)到密码保护过的 CPU 中. 用户必须通过复位 CPU 并上传程序到 CPU 中来恢复访问。

注意:修改过的数据被下载到 S7—CPU 中,密码才被激活.为程序块 DBs, FBs 和 FCs 设置块保护(Know_How_Protect)的方法。

序号步骤1打开要编辑的块,在 LAD/STL/FBD 编辑器中选择”File 〉 Generate source。

." ,准备生成源文件。

2在打开的对话框中输入项目名称,如"Protect_FB”.3执行步骤2,弹出”Generate source 〈项目名称〉” 对话框. 选中需要转换的块,点击箭头按钮将其移至右侧”Blocks Selected” 窗口中。

点击 OK 键进行确认后,生成STL 源文件。

关闭 LAD/STL/FBD 编辑器。

图 014生成的源文件存放在 Simatic Manager —> S7 program —〉 Sources 文件夹中,打开源文件。

在声明部分的”TITLE” 语句下插入”KNOW_HOW_PROTEC T" 命令。

5图 026点击菜单”File > Save" 和"File > Compile” 保存编译 STL 源文件。

用C与LCD设计电子密码锁

用C与LCD设计电子密码锁电子密码锁是一种被广泛应用于保险柜、家庭、车辆等领域的安全保障设备,其主要作用是通过输入密码来控制对锁具的开启或关闭,从而实现保护财产或保密信息的目的。

传统的机械密码锁存在开锁难度大、安全系数低等问题,而采用电子密码锁则可以提高锁具安全性和使用效率,同时也便于管理和维护。

本文主要介绍如何使用C语言与LCD屏幕设计一款简易型的电子密码锁,通过本文的学习,读者可以了解到电子密码锁的基本工作原理、使用C语言编写电子密码锁的步骤和技巧。

一、电子密码锁的基本工作原理电子密码锁的基本工作原理是利用微控制器来读取输入密码信息,并通过驱动机械锁芯或电磁锁来控制锁具的开合。

其基本组成部分包括输入模块、控制模块、输出模块和显示模块。

输入模块:主要包括按键和其他输入设备,如指纹识别模块等,输入模块的主要作用是将用户输入的密码或指纹信息传递给控制模块进行处理。

控制模块:由集成电路组成,主要包括微控制器、存储器芯片、时钟和计数器等组件,控制模块的主要作用是处理输入密码信息,判断密码是否正确,并控制锁具的开合。

输出模块:主要由锁芯或电磁锁组成,输出模块的主要作用是根据控制信号控制锁具的开合。

显示模块:主要由LED指示灯或LCD屏幕组成,显示模块的主要作用是提供状态信息或操作提示,便于用户掌握设备状态和使用情况。

二、使用C语言与LCD屏幕设计电子密码锁的步骤1. 确定硬件平台:首先需要确定硬件平台,确定所需要使用的单片机、LCD屏幕和其他元器件,根据需要分析各组件之间的连接方式和通信协议,确定接口引脚及功能。

2. 编写程序框架:在确定硬件平台后,需进一步分析各硬件模块之间的联系和功能,根据这些信息编写程序框架和主函数,从而确定程序模块和实现功能。

3. 定义变量和常量:根据程序需要,定义所需的变量和常量,包括控制信号、密码变量、开关状态等,对于比较复杂的程序还需要定义结构体和数组等数据类型。

4. 设计用户界面:编写相应的用户界面程序,包括LCD屏幕上的菜单和输入界面,需要根据实际需求,选择合适的字体和图标等显示效果。

云密码机实现原理

云密码机实现原理

云密码机是一种基于云计算环境的密码保护方案,它的实现原理如下:

1. 用户注册和认证:用户需要在云端注册账号,并通过身份验证来证明自己的身份。

云密码机会为每个用户生成唯一的密钥对,包括公钥和私钥。

2. 数据加密:当用户需要对数据进行加密时,云密码机会生成一个对称密钥,用于加密数据。

这个对称密钥会通过用户的公钥进行加密并存储在云端。

3. 密钥管理:云密码机会将用户的私钥存储在云端进行管理和保护。

用户在需要使用私钥解密数据时,需要通过合法身份验证才能获取私钥。

4. 数据解密:当用户需要解密数据时,云密码机会利用用户的私钥解密对称密钥,然后再用对称密钥解密数据。

5. 安全保护:为了确保数据的安全性,云密码机会采取各种措施来保护用户的密钥和数据,比如加密传输、访问控制和安全监控等。

总的来说,云密码机通过将密钥和数据分散存储在云端,并利用加密算法和身份验证来保护用户的数据安全。

同时,云密码机还提供了密钥管理功能,确保用户的密钥不被泄露或滥用。

通过这样的实现原理,云密码机能够为用户提供安全可靠的密码保护方案。

可编程移动电脑加密机的设计方法

可编程移动电脑加密机的设计方法

曲英杰

【期刊名称】《计算机工程与应用》

【年(卷),期】2007(43)5

【摘要】可编程移动电脑加密机是一种新型的电脑加密设备,用于对电脑上的文件进行加/解密处理.可编程移动电脑加密机采用可重构密码协处理器作为加密芯片、采用USB接口与电脑通信,因此它将可重构密码协处理器的可编程特性与USB接口的移动性很好地结合起来,从而具有灵活、高效、安全、方便等优点,可广泛应用于政治、军事、外交、经济、金融等领域.论文提出了可编程移动电脑加密机的设计方法,主要包括以下几个方面:总体结构设计、PC机与可编程移动电脑加密机之间的通信协议、USB总线接口芯片与可重构密码协处理器之间的接口电路、可编程移动电脑加密机的控制软件等.

【总页数】4页(P99-101,158)

【作者】曲英杰

【作者单位】青岛科技大学,信息科学技术学院,山东,青岛,266061

【正文语种】中文

【中图分类】TP302

【相关文献】

1.可移动高性能电脑加密机控制模块设计 [J], 曲英杰;黄东伟

2.JTP电脑调速卷扬机—可编程控制器在调速卷扬机中的应用 [J], 湛立明;钟洁玲

3.基于单片机的可编程逻辑器件配置及加密 [J], 何惠芳;唐小煜

4.公网加密双智能手机的MIPI设计方法 [J], 钟思源

5.移动电脑设备应用于高等教育--从学生视角分析智能手机、平板电脑及社会媒体带来的影响 [J], 曹丹;赵军;张伟

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

图片简介:本技术涉及信息安全技术领域,尤其涉及一种基于ZYNQ的小型密码机及数据加密方法。

所述密码机采用ZYNQ可编程器件中的ARM处理器运行嵌入式Linux系统,上层应用进行业务数据的处理;采用ZYNQ可编程器件中的FPGA实现各种不同的国密算法;采用专用处理器进行密钥的管理和权限控制;板上提供千兆以太网、USB接口、串口、DDR等板载资源,可实现一个完整的密码机功能。

相对于普通加密机具有硬件系统简单、成本和功耗低、高性能等优点。

技术要求1.一种基于ZYNQ的小型密码机,其特征在于,包括ZYNQ主处理器(1)、专用处理器(4)和密钥存储器(5),所述ZYNQ主处理器(1)包括ARM处理器(2)和FPGA(3),所述ARM处理器(2)与FPGA(3)通过片内高速总线连接,所述FPGA(3)与专用处理器(4)通过总线复用连接,所述专用处理器(4)与密钥存储器(5)连接;所述ARM处理器(2),其运行嵌入式Linux系统进行业务的调度和管理,用于根据接收到的业务请求包进行相应运算,并将经运算的业务请求包发送给FPGA;所述FPGA(3),用于根据业务请求包向专用处理器(4)进行密钥权限验证,当验证通过时通过预定加密算法对业务数据进行加密处理,将加密处理的业务数据通过ARM处理器(2)返回给请求方;所述专用处理器(4),用于实现信息密钥的管理和权限控制,根据业务请求包进行权限验证;所述密钥存储器(5),用于以密文形式存储密钥。

2.根据权利要求1所述一种基于ZYNQ的小型密码机,其特征在于,所述ARM处理器(2)当收到业务请求包时,运行于Linux上的应用程序对业务请求包进行解析,将业务数据和相应的命令码按照约定好的顺序进行组合,发送至FPGA,数据传输完成后向FPGA内部寄存器写入完成标识;ARM 处理器(2)在收到FPGA发送的中断后读取FPGA内的运算结果,组织数据,将结果返回给请求方。

3.根据权利要求2所述一种基于ZYNQ的小型密码机,其特征在于,所述FPGA(3)其内部例化一个双口RAM,第一接口通过片内高速总线与ARM 处理器(2)互联,第二接口专用处理器(4)互联;当逻辑检测到内部寄存器被ARM处理器写入完成标识后,发送中断给专用处理器(4),表明FPGA内部有待处理数据,请求相应的权限进行操作,当接收到处理器(4)反馈的权限验证通过时,调用相应的算法进行运算,将运算结果写入到双口RAM 中,产生中断通知ARM处理器已经完成运算。

4.根据权利要求3所述一种基于ZYNQ的小型密码机,其特征在于,所述专用处理器(4)接收到FPGA发送的中断后读取FPGA内双口RAM的数据,根据相应的命令码判断是否为合法数据,是否有权限进行运算,如果为合法数据且有权限则通知FPGA启动算法运算,否则返回错误码。

5.根据权利要求3任一项所述一种基于ZYNQ的小型密码机,其特征在于,还包括算法专用芯片(6),所述FPGA的第二接口通过总线复用与算法专用芯片(6)和专用处理器(4)互联,所述算法专用芯片(6)和专用处理器(4)均可通过复用总线对FPGA的双口RAM进行数据读写,所述算法专用芯片(6)实现SM1加密算法,并与FPGA中的加密算法配合对业务数据进行加密。

6.根据权利要求1-5任一项所述一种基于ZYNQ的小型密码机,其特征在于,还包括外设模块(7),其与ARM处理器(2)和FPGA(3)连接,所述ARM处理器(2)对外设模块(7)进行管理,所述外设模块包括千兆以太网接口、USBOTG接口、实时时钟、随机数发生器、管理串口和存储设备,所述外设模块的千兆以太网接口用于接收业务请求包发送给RAM处理器,还用于将响应数据包发送给请求方。

7.一种数据加密方法,其特征在于,包括如下步骤:步骤1,ARM处理器运行嵌入式Linux系统进行业务的调度和管理,根据接收到的业务请求包进行相应运算,并将经运算的业务请求包发送给FPGA;步骤2,FPGA根据业务请求包向专用处理器进行密钥权限验证,专用处理器根据业务请求包的内容进行权限验证,验证通过向FPGA反馈验证信息;步骤3,FPGA当验证通过时通过预定加密算法对业务数据进行加密处理,ARM处理器将加密处理的业务数据返回给请求方。

8.根据权利要求7所述一种数据加密方法,其特征在于,所述1的具体实现步骤如下:所述ARM处理器当收到业务请求包时,运行于Linux上的应用程序对业务请求包进行解析,将业务数据和相应的命令码按照约定好的顺序进行组合,发送至FPGA,数据传输完成后向FPGA内部寄存器写入完成标识。

9.根据权利要求8所述一种数据加密方法,其特征在于,所述步骤2的具体实现步骤如下:FPGA检测到内部寄存器被ARM处理器写入完成标识后,发送中断给专用处理器,表明FPGA内部有待处理数据,请求相应的权限进行操作;专用处理器接收到FPGA发送的中断后读取FPGA内双口RAM的数据,根据相应的命令码判断是否为合法数据,是否有权限进行运算,如果为合法数据且有权限则通知FPGA启动算法运算,否则返回错误码,结束处理流程。

10.根据权利要求9所述一种数据加密方法,其特征在于,所述步骤3的具体实现步骤如下:FPGA接收到处理器反馈的权限验证通过时,调用相应的算法进行运算,将运算结果写入到双口RAM中,产生中断通知ARM处理器已经完成运算,ARM 处理器在收到FPGA发送的中断后读取FPGA内的运算结果,组织数据,将结果返回给请求方。

说明书一种基于ZYNQ的小型密码机及数据加密方法技术领域本技术涉及信息安全技术领域,尤其涉及一种基于ZYNQ的小型密码机及数据加密方法。

背景技术近年来,随着网络和计算机技术的迅猛发展,整个世界已经进入了互联网时代,互联网的方便快捷、跨越时空的特性给人类社会带来巨大的改变,影响到社会的各个方面。

人们开始利用这一便捷的基础设施改变传统商务活动和办公模式,进行电子商务、电子政务、网络办公。

当前,B2C、B2B等电子商务活动已经相当普及,电子报税、网上审批等电子政务平台建设发展得如火如荼,互联网成为企事业单位远程办公的理想平台。

互联网终端也从电脑扩展到手机、平板等移动设备,并有向智能家居设备扩展的趋势。

然而,由于互联网设计的开放性,导致互联网用户面临诸多方面的安全威胁:身份认证机制较弱,合法用户容易被假冒,无法控制资源的访问;攻击者可以在线路上窃听数据,甚至篡改数据后重新发布到网络上。

另外网络应用还面临拒绝服务,线路窃听、破坏数据完整性、机密性等方面的攻击。

这些安全问题已经逐渐成为影响网络应用进一步发展的瓶颈。

为了解决这些问题,业界开发了各种网络安全技术,以应对各种网络安全威胁。

如PKI(公钥基础设施),数据加密、数字签名,虚拟专用网络(VPN) 等技术和产品可以有效的解决远程身份认证和数据保密问题。

对于一些关键行业,国家是不允许使用国外产品的。

但是国内的产品,在性能、功能完备性、产品成熟度等方面还有不少差距,使得安全产品的应用有诸多不便,其主要体现在两个方面:一,在高性能产品方面,国产密码产品主要为主机加密服务器,存在性能相对较低、价格高等缺点。

以过去常用的1024位RSA算法为例,美国的Cavium公司研发的芯片签名速度可以达到每秒200000次,而我国最快的芯片只有每秒6000次;国外用于网络通信的安全芯片,可以把网络协议(IPSEC,SSL)和密码算法结合在一起,而国内只有单纯实现密码算法的芯片。

二,在小型化设备方面,国内密码产品主要以智能密码钥匙(KEY)为主,性能非常低,仅适合个人应用场合。

本技术针对小型化密码设备,提出一种以ZYNQ为核心的小型加密设备。

技术内容本技术所要解决的技术问题是针对现有技术的不足,提供一种基于ZYNQ的小型密码机及数据加密方法。

本技术解决上述技术问题的技术方案如下:一种基于ZYNQ的小型密码机,包括ZYNQ主处理器、专用处理器和密钥存储器,所述ZYNQ主处理器包括ARM处理器和FPGA,所述ARM处理器与FPGA 通过片内高速总线连接,所述FPGA与专用处理器通过总线复用连接,所述专用处理器与密钥存储器连接;所述ARM处理器,其运行嵌入式Linux系统进行业务的调度和管理,用于根据接收到的业务请求包进行相应运算,并将经运算的业务请求包发送给FPGA;所述FPGA,用于根据业务请求包向专用处理器进行密钥权限验证,当验证通过时通过预定加密算法对业务数据进行加密处理,将加密处理的业务数据通过ARM处理器返回给请求方;所述专用处理器,用于实现信息密钥的管理和权限控制,根据业务请求包进行权限验证;所述密钥存储器,用于以密文形式存储密钥。

本技术的有益效果是:本技术采用ZYNQ可编程器件,ARM处理器通过内部高速总线与FPGA间进行数据的传输,提高了数据传输效率,降低了系统的复杂度,降低了系统成本;同时由于采用了高速总线互联、千兆以太网接口,提升了数据传输性能;采用FPGA实现算法运算,极大的提高了算法性能,因此系统整体性能也获得了极大的提升;采用了专用的处理器进行密钥的管理和权限的控制,使得密钥不会在Linux系统中出现,真正做到了物理隔绝,同时密钥存储以密文形式存储,保护了密钥的安全,进而保护了整个系统的安全。

在上述技术方案的基础上,本技术还可以做如下改进。

进一步,所述ARM处理器当收到业务请求包时,运行于Linux上的应用程序对业务请求包进行解析,将业务数据和相应的命令码按照约定好的顺序进行组合,发送至FPGA,数据传输完成后向FPGA内部寄存器写入完成标识;ARM处理器在收到FPGA发送的中断后读取FPGA内的运算结果,组织数据,将结果返回给请求方。

进一步,所述FPGA其内部例化一个双口RAM,第一接口通过片内高速总线与ARM处理器互联,第二接口和专用处理器互联;当逻辑检测到内部寄存器被ARM处理器写入完成标识后,发送中断给专用处理器,表明FPGA内部有待处理数据,请求相应的权限进行操作,当接收到处理器反馈的权限验证通过时,调用相应的算法进行运算,将运算结果写入到双口RAM中,产生中断通知ARM处理器已经完成运算。

采用上述进一步方案的有益效果是:由于采用了高速总线互联提升了数据传输效率和数据传输性能。

进一步,所述专用处理器接收到FPGA发送的中断后读取FPGA内双口RAM 的数据,根据相应的命令码判断是否为合法数据,是否有权限进行运算,如果为合法数据且有权限则通知FPGA启动算法运算,否则返回错误码。

进一步,上述技术方案还包括算法专用芯片,所述FPGA的第二接口通过总线复用与算法专用芯片和专用处理器互联,所述算法专用芯片和专用处理器均可通过复用总线对FPGA的双口RAM进行数据读写,所述算法专用芯片实现SM1加密算法,并与FPGA中的加密算法配合对业务数据进行加密。