HOOK API 函数跳转详解

通过DLL劫持技术HookAPI

DLL劫持技术当一个可执行文件运行时,Windows加载器将可执行模块映射到进程的地址空间中,加载器分析可执行模块的输入表,并设法找出任何需要的DLL,并将它们映射到进程的地址空间中。

由于输入表中只包含DLL名而没有它的路径名,因此加载程序必须在磁盘上搜索DLL文件。

首先会尝试从当前程序所在的目录加载DLL,如果没找到,则在Windows系统目录中查找,最后是在环境变量中列出的各个目录下查找。

利用这个特点,先伪造一个系统同名的DLL,提供同样的输出表,每个输出函数转向真正的系统DLL。

程序调用系统DLL时会先调用当前目录下伪造的DLL,完成相关功能后,再跳到系统DLL同名函数里执行,如图18.3所示。

这个过程用个形象的词来描述就是系统DLL被劫持(hijack)了。

图18.3 DLL劫持技术演示利用这种方法取得控制权后,可以对主程序进行补丁。

此种方法只对除kernel32.dll、ntdll.dll等核心系统库以外的DLL有效,如网络应用程序的ws2_32.dll、游戏程序中的d3d8.dll,还有大部分应用程序都调用的lpk.dll,这些DLL都可被劫持。

利用第5章5.6.2节提供的CrackMeNet.exe来演示一下如何利用劫持技术制作补丁,目标文件用Themida v1.9.2.0加壳保护。

1.补丁地址去除这个CrackMe网络验证方法参考第5章5.6.2节,将相关补丁代码存放到函数PatchProcess()里。

例如将401496h改成:00401496 EB 29 jmp short 004014C1补丁编程实现就是:unsigned char p401496[2] = {0xEB, 0x29};WriteProcessMemory(hProcess,(LPVOID)0x401496, p401496, 2, NULL);p401496这个数组的数据格式,可以用OllyDbg插件获得,或十六进制工具转换。

EasyHook库系列使用教程之四钩子的启动与停止

EasyHook库系列使⽤教程之四钩⼦的启动与停⽌

此⽂的产⽣花费了⼤量时间对EasyHook进⾏深⼊了解同⼀时候參考了⼤量⽂档

先来简单⽐較⼀下EasyHook与Detour钩取后程序流程

Detours:钩取API函数后。

产⽣两个地址,⼀个地址相应真Hook函数地址。

⼀个相应真实API地址

EasyHook:钩取API函数后,所有API指向同⼀地址。

通过ACL控制是否跳转到真实API地址

Detour:仅仅要钩取之后,相关于⼀个API变成两个函数

EasyHook:钩取之后,相关于还是⼀个API,通过控制ACL来推断是否跳转到真实API

EasyHook使⽤中的⼀种特殊情况:

须要实现这样⼀个功能,截获打开⽂件(CreateFile)和获取⽂件⼤⼩(GetFileSize)函数,且在打开⽂件时须要获取⽂件的⼤⼩,即在HookCreateFile中同⼀时候使⽤CreateFile和GetFileSize。

此时问题来了。

CreateFile此时调⽤的是真实的API,⽽GetFileSize将会调⽤HookGetFileSize。

假设存在很多其它的函数,必将导致问题。

EasyHook的启动与停⽌

EasyHook两种ACL表。

⼀种是包括⽅式(LhSetExclusiveACL),⼀种是排除⽅式(LhSetExclusiveACL),包括⽅式。

对于增加到ACL中的线珵。

所有Hook。

排除⽅式。

对于增加到ACL中的线程,所有取消Hook。

通过动态调整开关状态就可以实现Hook的启动与停⽌。

hook技术原理

Hook技术是一种用于拦截API函数调用的技术,它通过修改系统API函数的内存地址,从而拦截系统函数的调用,实现对系统API函数的拦截和修改。

Hook技术的基本原理是将系统API函数的内存地址指向一个用户定义的函数,而不是指向实际的API函数。

当调用系统API函数时,系统将调用用户定义的函数,而不是原来的函数。

这样就可以实现对系统API函数的拦截和修改。

Hook技术的实现步骤如下:

1、首先,程序员需要查找和定位需要拦截的API函数的内存地址。

2、然后,程序员需要编写用户定义的函数,用来拦截和修改系统API函数的调用。

3、接着,程序员需要将系统API函数的内存地址指向用户定义的函数,从而实现API函数的拦截。

4、最后,程序员需要将系统API函数的原始内存地址保存起来,以便在不再需要拦截时,可以恢复原来的API函数调用行为。

Hook技术是一种强大的技术,可以用来实现各种功能,比如拦截软件的调用,拦截软件的输入输出,拦截系统函数的调用等。

Hook技术也可以用来实现防病毒,反垃圾邮件,防恶意程序,实现软件保护以及实现自定义控件等功能。

源程序程序破解之 API HOOK技术

gCallCounter ++;

}

#endif

return ret;

}

2)使用刚才提到的方法进行DLL导入

string hexData1 = toHexString((const char *)pbData, strlen((const char *)pbData));

int ret = sub_4026B0(pbData);

string hexData2 = toHexString((const char *)pbData, strlen((const char *)pbData));

gHooks.Add(_T("KERNEL32.DLL"), "DeviceIoControl", my_DeviceIoControl);

static int gCallCounter = 0;

BOOL WINAPI my_DeviceIoControl(HANDLE hDevice, DWORD dwIoControlCode, LPVOID lpInBuffer, DWORD nInBufferSize,

// 指定DLL的某个函数进行HOOK

HANDLE Add(LPCTSTR lpszModule, LPCSTR lpcFuncName, void *pNewAddr, DWORD dwData = 0);

// 给定一个函数地址进行HOOK

易语言HookAPI 技巧

易语言HookAPI 技巧易语言Hook的代码有很多,Hook的跳转代码也很简单,不多说,主要注意的有:1.可以保存原API函数的API头到自己申请的地址,Hook跳转的地址仍然是自己的子程序,但如果保存了API头,就可以call addr 实现不恢复Hook调用原函数。

.版本2.如果真(FuncAddress =0 或HookFuncAddr =0)返回(0).如果真结束hHook =VirtualAlloc (0, 14, 位或(#MEM_COMMIT, #MEM_RESERVE), #PAGE_EXECUTE_READWRITE).如果真(hHook =0)返回(0).如果真结束RtlMoveMemory_1 (hHook, 到字节集(FuncAddress), 4)JmpCode =hHook +4RtlMoveMemory (JmpCode, FuncAddress, 5)RtlMoveMemory_1 (JmpCode +5, { 233 } +到字节集(到整数(FuncAddress + 5 -JmpCode -10)), 5)VirtualProtect (FuncAddress, 5, #PAGE_EXECUTE_READWRITE, OldProtect)RtlMoveMemory_1 (FuncAddress, { 233 } +到字节集(到整数(HookFuncAddr -FuncAddress -5)), 5)VirtualProtect (FuncAddress, 5, OldProtect, 0)返回(JmpCode)2.Hook recv函数等的技巧,这类函数的特点是,某个参数是具有缓冲区性质的,并在函数调用完成后参数会直接传递数据,所以结合上面的代码,就可以这样了:ret=Call(jmpcode,para1,para2.etc)这时候,再对参数para1等进行处理,才可以获得数据3.Anti-Hook的躲避技巧,部分程序会有检测API头5字节,所以我们只需要在Hookaddr上面加上一段偏移(大于5)即可躲避。

windows下hook第三方库函数的方法

windows下hook第三方库函数的方法在Windows下,要hook第三方库函数,你可以使用一种称为API hooking的技术。

API hooking允许你拦截和修改系统库函数的调用,以便在需要时注入自定义代码。

以下是一种常用的方法,用于在Windows上hook第三方库函数:1. 导入所需函数:首先,在你的代码中导入`windows.h`头文件,并使用`GetProcAddress`函数获取你想要hook的库函数的地址。

2. 创建hook函数:创建一个自定义的hook函数,该函数将代替原始库函数的调用。

该函数应该与原始库函数拥有相同的参数和返回值。

3. 修改函数指针:使用`DetourTransactionBegin`、`DetourUpdateThread`和`DetourAttach`等函数修改目标库函数的指针,将其指向你的自定义hook函数。

4. 启用hook:使用`DetourTransactionCommit`函数启用hook,使得目标函数调用时会转向你的hook函数。

以下是一个简单的示例代码,演示了如何hook第三方库函数:```c++#include <windows.h>#include <detours.h>// 定义原始库函数的指针类型typedef BOOL(WINAPI* OriginalFunc)(LPCTSTR lpAppName, LPCTSTR lpKeyName, LPCTSTR lpString, LPCTSTR lpFileName);// 声明自定义的hook函数BOOL WINAPI MyCustomFunc(LPCTSTR lpAppName, LPCTSTR lpKeyName, LPCTSTR lpString, LPCTSTR lpFileName){// 在这里可以添加你的自定义代码// 例如:记录日志、修改参数、以及其他操作// 调用原始库函数return ((OriginalFunc)RealFunc)(lpAppName, lpKeyName, lpString, lpFileName);}int main(){// 获取原始库函数的地址OriginalFunc RealFunc =(OriginalFunc)GetProcAddress(GetModuleHandle(L"user32.dll"), "WritePrivateProfileStringA");// 开始hook过程DetourTransactionBegin();DetourUpdateThread(GetCurrentThread());DetourAttach(&(PVOID&)RealFunc, MyCustomFunc);DetourTransactionCommit();// 调用原始库函数WritePrivateProfileStringA("Section", "Key", "Value", "config.ini");// 卸载hookDetourTransactionBegin();DetourUpdateThread(GetCurrentThread());DetourDetach(&(PVOID&)RealFunc, MyCustomFunc);DetourTransactionCommit();return 0;}```请注意,这只是一个示例,实际的hook过程可能会更加复杂。

hook api几种方法

:71A21B72 8B4508 mov eax, dword ptr [ebp+08]

:71A21B75 5F pop edi

:71A21B76 5E pop esi

:71A21B77 C9 leave

:71A21B78 C21000 ret 0010

下面用4种方法来HOOK这个API:

:71A21B62 8BD8 mov ebx, eax

:71A21B64 E8C7F6FFFF call 71A21230 //将被HOOK的机器码(第3种方法)

:71A21B69 3BDF cmp ebx, edi

:71A21B6B 5B pop ebx

:71A21B6C 0F855F940000 jne 71A2AFD1

假设我们的HOOK代码在71A20400处,那么我们把71A21B64处的CALL指令改为CALL 71A20400(原指令是这样的:CALL 71A21230)

而71A20400处的HOOK代码是这样的:

71A20400:

pushad

//在这里做你想做的事情

:71A21B42 57 push edi

:71A21B43 57 push edi

:71A21B44 FF7514 push [ebp+14]

:71A21B47 8945F0 mov dword ptr [ebp-10], eax

:71A21B4A 8B450C mov eax, dword ptr [ebp+0C]

4,上下文的问题,有些HOOK代码不能执行某些操作,否则会破坏原API的上下文,原API就失效了;

5,同步问题,在HOOK代码里尽量不使用全局变量,而使用局部变量,这样也是模块化程序的需要;

APIHook的几种实现

APIHook的⼏种实现所谓的API Hook,就是利⽤某种技术将API的调⽤转为我们⾃⼰定义的函数的调⽤。

这种技术在实际项⽬⾥⾯的应⽤也是很⼴泛的。

最近,我在做关于我们项⽬的⾃动化测试的时候,就遇到了这种情况。

在写测试代码之前,我们对测试代码有⼀些要求。

1. 不能因为测试代码⽽修改原代码。

2. 原有的模块是以dll格式输出的,在做测试的时候,要测的类和函数也只能使⽤dll的导出类或者函数,⽽不能将源⽂件重新编译。

由于这些限制,导致测试⽤例往往不能在普通的机器上运⾏。

⽐如这样⼀个函数:int func(){//Some initializing codesint hardware_code = get_hardware_code();if (is_valid_code(hardware_code)){//}//return ret;}此处,函数get_hardware_code()是与特定平台相关的,在普通PC上运⾏肯定⽆法获得正确的结果。

如果拿不到正确的结果,也就不能对函数func()进⾏测试了。

于是,我们就可以利⽤API Hook技术,在测试代码⾥⾯,把所有对get_hardware_code()的调⽤换成我们⾃定义的函数mock_get_hardware_code()的调⽤,这样,在我们⾃⼰定义的函数⾥⾯,可以返回⼀个有效的代码以保证原代码能够正确的往下执⾏。

经过研究,API Hook有这么⼏种⽅法。

1. 改写函数的⾸地址。

这个是在《Windows核⼼编程》⾥⾯⼤师提到的API Hook的⽅法之⼀。

原理就是,⾸先获得要被Hook的函数的地址(⽐如get_hardware_code()),然后将其⾸地址之后的若⼲字节(通常是5个字节)改成⼀条jmp指令,⽽jmp的⽬标地址就是⾃定义函数的地址(此处为mock_get_hardware_code())。

这样,当函数每次执⾏⽬标函数的时候,就会跳转到我们⾃定义的函数⾥⾯去。

纯C#实现Hook功能详解

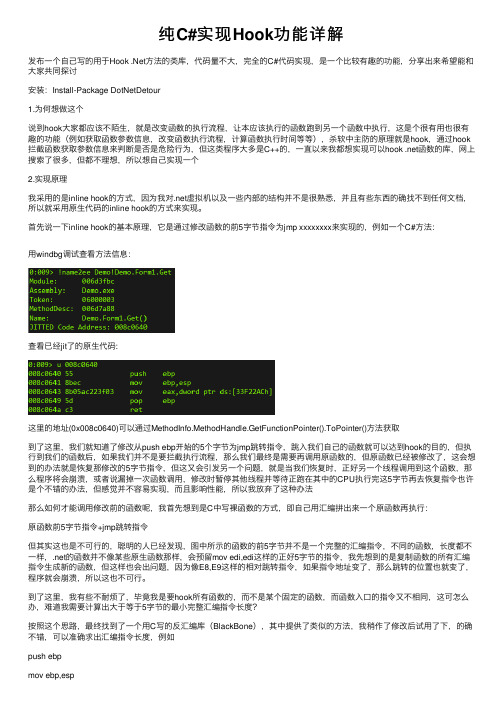

纯C#实现Hook功能详解发布⼀个⾃⼰写的⽤于Hook .Net⽅法的类库,代码量不⼤,完全的C#代码实现,是⼀个⽐较有趣的功能,分享出来希望能和⼤家共同探讨安装:Install-Package DotNetDetour1.为何想做这个说到hook⼤家都应该不陌⽣,就是改变函数的执⾏流程,让本应该执⾏的函数跑到另⼀个函数中执⾏,这是个很有⽤也很有趣的功能(例如获取函数参数信息,改变函数执⾏流程,计算函数执⾏时间等等),杀软中主防的原理就是hook,通过hook 拦截函数获取参数信息来判断是否是危险⾏为,但这类程序⼤多是C++的,⼀直以来我都想实现可以hook .net函数的库,⽹上搜索了很多,但都不理想,所以想⾃⼰实现⼀个2.实现原理我采⽤的是inline hook的⽅式,因为我对.net虚拟机以及⼀些内部的结构并不是很熟悉,并且有些东西的确找不到任何⽂档,所以就采⽤原⽣代码的inline hook的⽅式来实现。

⾸先说⼀下inline hook的基本原理,它是通过修改函数的前5字节指令为jmp xxxxxxxx来实现的,例如⼀个C#⽅法:⽤windbg调试查看⽅法信息:查看已经jit了的原⽣代码:这⾥的地址(0x008c0640)可以通过MethodInfo.MethodHandle.GetFunctionPointer().ToPointer()⽅法获取到了这⾥,我们就知道了修改从push ebp开始的5个字节为jmp跳转指令,跳⼊我们⾃⼰的函数就可以达到hook的⽬的,但执⾏到我们的函数后,如果我们并不是要拦截执⾏流程,那么我们最终是需要再调⽤原函数的,但原函数已经被修改了,这会想到的办法就是恢复那修改的5字节指令,但这⼜会引发另⼀个问题,就是当我们恢复时,正好另⼀个线程调⽤到这个函数,那么程序将会崩溃,或者说漏掉⼀次函数调⽤,修改时暂停其他线程并等待正跑在其中的CPU执⾏完这5字节再去恢复指令也许是个不错的办法,但感觉并不容易实现,⽽且影响性能,所以我放弃了这种办法那么如何才能调⽤修改前的函数呢,我⾸先想到是C中写裸函数的⽅式,即⾃⼰⽤汇编拼出来⼀个原函数再执⾏:原函数前5字节指令+jmp跳转指令但其实这也是不可⾏的,聪明的⼈已经发现,图中所⽰的函数的前5字节并不是⼀个完整的汇编指令,不同的函数,长度都不⼀样,.net的函数并不像某些原⽣函数那样,会预留mov edi,edi这样的正好5字节的指令,我先想到的是复制函数的所有汇编指令⽣成新的函数,但这样也会出问题,因为像E8,E9这样的相对跳转指令,如果指令地址变了,那么跳转的位置也就变了,程序就会崩溃,所以这也不可⾏。

CC++ HOOK API(原理深入剖析之-LoadLibraryA)

Inline_Hook( _function lawfun, _function newfun )

:__InlineHOOK_Base( lawfun, newfun, args ) { hook(); }

~Inline_Hook( void ){ unhook(); }

__callfunc:

call [eax+8] // call my function .

mov ecx, dword ptr[esp] // get __InlineHOOK_Base's this pointer.

memcpy( _lawFunc, _lawByteCode, 16 );

VirtualProtect( _lawFunc, 8, dwOldFlag, &dwOldFlag );

return true;

}

_newByteCode[ 15 ] = 0;

}

memcpy( _lawByteCode, _lawFunc, 16 ); // save

}

template< typename _function, DWORD args >

struct Inline_Hook : __InlineHOOK_Base

{

// It's hooked.

if ( memcmp( _newByteCode, _lawFunc, 16 ) == 0 )

{

DWORD dwOldFlag;

VirtualProtect( _lawFunc, 8, PAGE_EXECUTE_READWRITE, &dwOldFlag );

Apihook

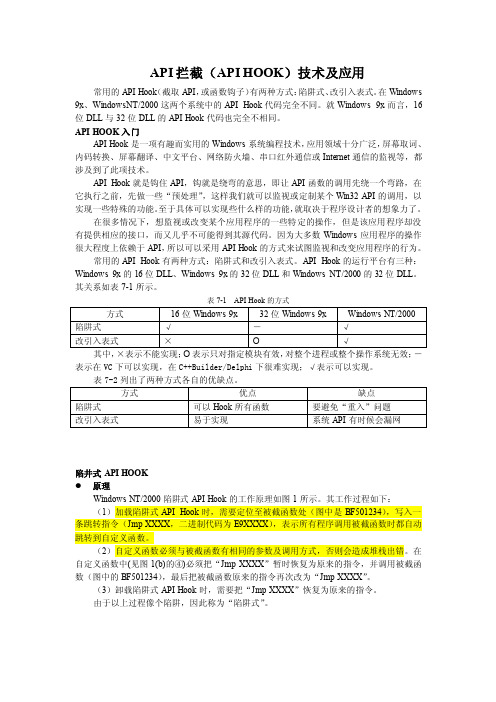

API拦截(API HOOK)技术及应用常用的API Hook(截取API,或函数钩子)有两种方式:陷阱式、改引入表式。

在Windows 9x、WindowsNT/2000这两个系统中的API Hook代码完全不同。

就Windows 9x而言,16位DLL与32位DLL的API Hook代码也完全不相同。

API HOOK入门API Hook是一项有趣而实用的Windows系统编程技术,应用领域十分广泛,屏幕取词、内码转换、屏幕翻译、中文平台、网络防火墙、串口红外通信或Internet通信的监视等,都涉及到了此项技术。

API Hook就是钩住API,钩就是绕弯的意思,即让API函数的调用先绕一个弯路,在它执行之前,先做一些“预处理”,这样我们就可以监视或定制某个Win32 API的调用,以实现一些特殊的功能。

至于具体可以实现些什么样的功能,就取决于程序设计者的想象力了。

在很多情况下,想监视或改变某个应用程序的一些特定的操作,但是该应用程序却没有提供相应的接口,而又几乎不可能得到其源代码。

因为大多数Windows应用程序的操作很大程度上依赖于API,所以可以采用API Hook的方式来试图监视和改变应用程序的行为。

常用的API Hook有两种方式:陷阱式和改引入表式。

API Hook的运行平台有三种:Windows 9x的16位DLL、Windows 9x的32位DLL和Windows NT/2000的32位DLL。

其关系如表7-1所示。

表7-1 API Hook的方式表示在VC下可以实现,在C++Builder/Delphi下很难实现;√表示可以实现。

表7-2列出了两种方式各自的优缺点。

陷井式API HOOK原理Windows NT/2000陷阱式API Hook的工作原理如图1所示。

其工作过程如下:(1)加载陷阱式API Hook时,需要定位至被截函数处(图中是BF501234),写入一条跳转指令(Jmp XXXX,二进制代码为E9XXXX),表示所有程序调用被截函数时都自动跳转到自定义函数。

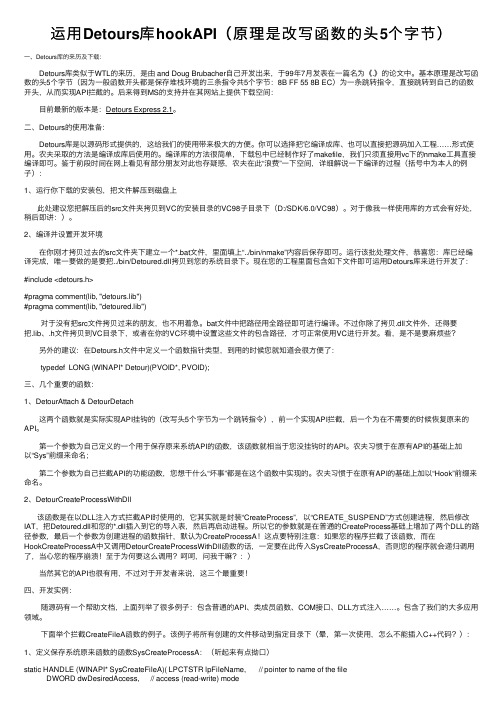

运用Detours库hookAPI(原理是改写函数的头5个字节)

运⽤Detours库hookAPI(原理是改写函数的头5个字节)⼀、Detours库的来历及下载:Detours库类似于WTL的来历,是由 and Doug Brubacher⾃⼰开发出来,于99年7⽉发表在⼀篇名为《.》的论⽂中。

基本原理是改写函数的头5个字节(因为⼀般函数开头都是保存堆栈环境的三条指令共5个字节:8B FF 55 8B EC)为⼀条跳转指令,直接跳转到⾃⼰的函数开头,从⽽实现API拦截的。

后来得到MS的⽀持并在其⽹站上提供下载空间:⽬前最新的版本是:Detours Express 2.1。

⼆、Detours的使⽤准备:Detours库是以源码形式提供的,这给我们的使⽤带来极⼤的⽅便。

你可以选择把它编译成库、也可以直接把源码加⼊⼯程……形式使⽤。

农夫采取的⽅法是编译成库后使⽤的。

编译库的⽅法很简单,下载包中已经制作好了makefile,我们只须直接⽤vc下的nmake⼯具直接编译即可。

鉴于前段时间在⽹上看见有部分朋友对此也存疑惑,农夫在此“浪费”⼀下空间,详细解说⼀下编译的过程(括号中为本⼈的例⼦):1、运⾏你下载的安装包,把⽂件解压到磁盘上此处建议您把解压后的src⽂件夹拷贝到VC的安装⽬录的VC98⼦⽬录下(D:/SDK/6.0/VC98)。

对于像我⼀样使⽤库的⽅式会有好处,稍后即讲:)。

2、编译并设置开发环境在你刚才拷贝过去的src⽂件夹下建⽴⼀个*.bat⽂件,⾥⾯填上“../bin/nmake”内容后保存即可。

运⾏该批处理⽂件,恭喜您:库已经编译完成,唯⼀要做的是要把../bin/Detoured.dll拷贝到您的系统⽬录下。

现在您的⼯程⾥⾯包含如下⽂件即可运⽤Detours库来进⾏开发了:#include <detours.h>#pragma comment(lib, "detours.lib")#pragma comment(lib, "detoured.lib")对于没有把src⽂件拷贝过来的朋友,也不⽤着急。

react路由(标签属性、Hooks、路由跳转、传值、守卫、懒加载)总结大全

react路由(标签属性、Hooks、路由跳转、传值、守卫、懒加载)总结⼤全常⽤总结⼀、基本的1、BrowserRouter表⽰⼀个路由的跟容器,将来所有跟路由相关的东西,都要包裹在其中2、HashRouter表⽰⼀个路由的跟容器,将来所有跟路由相关的东西,都要包裹在其中3、Route具有两种⾝份:1.它是⼀个路由匹配规则;2.它是⼀个占位符,表⽰将来匹配到的组件都放到这个位置 ( 类似 vue中<router-view/> )<Routeexact // 精确匹配 switch 与 exact 需要配合使⽤path='/my'component={My}}></Route>4、Link表⽰⼀个路由的连接;在页⾯渲染的是a标签;进⾏的是路由切换跳转,整个单页⾯已经切换,⽽且能知道指向的路径是否是⼀个有效的路由<Link to="/my">我的</Link>5、NavLink表⽰⼀个路由的连接;是<Link>的⼀个特定版本,会在匹配上当前的url的时候给已经渲染的元素添加参数,组件的属性有**activeClassName(string):设置选中样式,默认值为active**activeStyle(object):当元素被选中时,为此元素添加样式exact(bool):为true时,只有当导致和完全匹配class和style才会应⽤strict(bool):为true时,在确定为位置是否与当前URL匹配时,将考虑位置pathname后的斜线isActive(func)判断链接是否激活的额外逻辑的功能<NavLink to="/my">我的</NavLink><NavLink activeStyle={{color: 'red'}} to='/about'>toAbout</NavLink><NavLink to="/my" activeClassName="selected">My组件</NavLink>6、Redirect路由重定向(1)、当⽤户访问某界⾯时,该界⾯并不存在,此时⽤Redirect重定向,重新跳到⼀个我们⾃定义的组件⾥。

unicorn各个hook函数详解

unicorn各个hook函数详解在软件开发中,"hook 函数"是一个非常重要的概念。

它允许开发人员在程序的特定点插入自己的代码,以便捕捉和处理特定的事件。

在 Unicorn 框架中,有多个hook 函数可以用来扩展和定制化应用程序的逻辑。

1. `unicorn_before_init_app`该 hook 函数在 Unicorn 应用程序初始化之前被调用。

在这个时候,你可以执行一些预处理任务,例如读取配置文件、验证环境设置等。

这个函数通常用于设置应用程序的一些全局参数或进行必要的初始化操作。

2. `unicorn_after_init_app`与前一个 hook 函数相反,`unicorn_after_init_app`在 Unicorn 应用程序初始化之后被调用。

这时候,你可以执行一些其他的初始化操作,例如建立数据库连接、加载插件或模块等。

该函数的主要作用是确保应用程序在初始化完成后处于正确的状态。

3. `unicorn_before_request`在每个 HTTP 请求到达应用程序之前,`unicorn_before_request`函数被调用。

你可以在这里执行一些前置处理逻辑,例如身份验证、参数解析等。

这个函数经常被用来执行请求预处理任务或者记录相关信息。

4. `unicorn_after_request``unicorn_after_request`函数在应用程序处理完每个 HTTP 请求后被调用。

你可以在这里执行一些后置处理操作,例如记录访问日志、处理异常或者清理资源。

这个函数通常用于添加响应头、处理异常情况或返回统一的格式化响应。

5. `unicorn_teardown_appcontext`在应用程序处理完每个请求后,`unicorn_teardown_appcontext`函数被调用。

你可以在这里进行一些清理操作,例如关闭数据库连接、释放资源等。

这个函数一般用于最后的清理工作,确保应用程序处于正确的终止状态。

hookup函数

hookup函数【实用版】目录1.介绍 hookup 函数2.hookup 函数的作用3.hookup 函数的使用方法4.hookup 函数的实例5.hookup 函数的优点和局限性正文一、介绍 hookup 函数在编程领域,hookup 函数是一种用于连接或绑定两个或多个函数的函数。

它的主要作用是在一个函数执行时,自动调用另一个函数,以便实现某种特定的功能。

hookup 函数在许多编程语言中都有应用,例如Python、JavaScript 等。

二、hookup 函数的作用hookup 函数的主要作用是实现函数之间的自动调用。

这可以极大地简化代码,提高代码的可读性和可维护性。

例如,在一个程序中,如果需要对一个函数的输出进行某种处理,可以使用 hookup 函数自动调用另一个函数来完成这个任务,而不需要手动编写调用代码。

三、hookup 函数的使用方法hookup 函数的使用方法因编程语言的不同而有所差异。

以下是Python 中 hookup 函数的一个例子:```pythonimport hookup@hookup(func=lambda x: x*2)def my_function(x):return xresult = my_function(5)print(result) # 输出 10```在上述代码中,我们使用 hookup 函数将一个 lambda 函数(即 x*2)与 my_function 函数进行了绑定。

当调用 my_function 函数时,实际上执行的是绑定后的函数,即 my_function(x)*2。

四、hookup 函数的实例以下是一个 JavaScript 中使用 hookup 函数的实例:```javascriptfunction hookup(func) {return function () {console.log(func.apply(this, arguments));};}function myFunction(x) {console.log(x);}const boundFunction = hookup(myFunction);boundFunction(5); // 输出 5```五、hookup 函数的优点和局限性hookup 函数的优点在于它可以简化代码,提高代码的可读性和可维护性。

hook函数的作用

hook函数的作用一、概述在软件开发中,hook函数指的是一种函数回调机制,用于拦截、修改或扩展原有函数的行为。

通过在特定时机注册hook函数,我们可以在目标函数执行前或执行后插入自定义代码,从而达到对目标函数行为的控制和定制。

二、hook函数的原理hook函数利用了函数指针的特性,通过在目标函数执行前后注册回调函数的方式,将自定义代码插入到目标函数的执行过程中。

具体而言,hook函数的原理如下:1.找到目标函数的函数指针。

2.将目标函数的函数指针保存起来,以便后续调用。

3.修改目标函数的函数指针,指向hook函数。

4.在hook函数中,执行自定义代码。

5.在hook函数中,调用保存的目标函数的函数指针,执行原有的目标函数。

通过这种方式,我们可以在目标函数执行之前或之后,插入自定义的代码逻辑,实现对目标函数行为的拦截、修改或扩展。

三、hook函数的应用场景hook函数广泛应用于软件开发中,常见的应用场景有:1. 动态修改函数行为通过hook函数,我们可以动态修改已经存在的函数的行为。

例如,我们可以在目标函数执行前打印日志,或者在目标函数执行后进行额外的处理。

这种方式可以实现在不修改源码的前提下,对已有功能进行定制和扩展。

2. 注入代码hook函数可以在特定的函数调用时,将自定义的代码注入到目标函数中。

通过在目标函数执行前或执行后插入代码,我们可以实现对目标函数行为的修改。

这种方式常用于调试、跟踪函数执行路径,或者在部分函数执行前做一些额外的处理。

3. 监控函数调用通过hook函数,我们可以监控特定函数的调用情况。

例如,我们可以在函数调用前后记录时间戳,统计函数的调用次数和耗时信息。

这种方式对于性能优化、统计分析等任务非常有用。

4. 系统级别的行为拦截和修改hook函数还可以在系统级别上实现行为的拦截和修改。

例如,在操作系统中,我们可以通过hook函数来拦截系统调用,并对调用进行修改,实现对系统行为的定制和控制。

Hook(钩子技术)基本知识讲解,原理

Hook(钩⼦技术)基本知识讲解,原理⼀、什么是HOOK(钩⼦) APIWindows消息传递机制,当在应⽤程序进⾏相关操作,例如点击⿏标、按下键盘,操作窗⼝等,操作系统能够感知这⼀事件,接着把此消息放到系统消息队列,然后到应⽤程序的消息序列中,应⽤程序通过Getmessage函数取出消息,然后调⽤DispatchMessage函数将这条消息调度给操作系统,操作系统会调⽤在设计窗⼝类时指定的应⽤程序窗⼝对这⼀消息进⾏处理,处理过程如图所⽰:在《VC深⼊详解》⼀书将钩⼦过程⽐喻为警察为了抓逃犯⽽设置的检查站,基本原理也确实与此类似。

就是在应⽤程序将信息传递给操作系统时(图中③的),对消息进⾏捕获和过滤,从⽽阻⽌消息发送到指定的窗⼝过程,最终完成对某些消息的屏蔽功能。

HOOK(钩⼦,挂钩)是⼀种实现Windows平台下类似于中断的机制。

HOOK机制允许应⽤程序拦截并处理Windows消息或指定事件,当指定的消息发出后,HOOK程序就可以在消息到达⽬标窗⼝之前将其捕获,从⽽得到对消息的控制权,进⽽可以对该消息进⾏处理或修改,加⼊我们所需的功能。

钩⼦按使⽤范围分,可分为线程钩⼦和系统钩⼦,其中,系统钩⼦具有相当⼤的功能,⼏乎可以实现对所有Windows消息的拦截、处理和监控。

这项技术涉及到两个重要的API,⼀个是SetWindowsHookEx,安装钩⼦;另⼀个是UnHookWindowsHookEx,卸载钩⼦。

对于Windows系统,它是建⽴在事件驱动机制上的,说⽩了就是整个系统都是通过消息传递实现的。

hook(钩⼦)是⼀种特殊的消息处理机制,它可以监视系统或者进程中的各种事件消息,截获发往⽬标窗⼝的消息并进⾏处理。

所以说,我们可以在系统中⾃定义钩⼦,⽤来监视系统中特定事件的发⽣,完成特定功能,如屏幕取词,监视⽇志,截获键盘、⿏标输⼊等等。

程序员在讨论时也常说“可以先钩住再处理”,即执⾏某操作之前,优先处理⼀下,再决定后⾯的执⾏⾛向。

8种hook技术_hook方式

8种hook技术_hook方式在软件开发中,常常需要对特定的功能或流程进行定制化。

而在定制化过程中,hook技术是一个重要的利器。

本文将介绍8种常见的hook方式。

1. 函数Hook:函数Hook是指通过修改函数的入口地址,截获函数的执行过程以实现自定义逻辑。

通常使用的方法有替换函数指针、注入代码等。

2. 系统调用Hook:系统调用是操作系统提供的接口,用于访问底层资源。

通过hook系统调用,可以在应用程序执行系统调用时,对其进行自定义处理,如修改传入参数、替换返回值等。

3. 消息Hook:消息是GUI应用程序中用于传递用户输入、系统事件等的基本单元。

通过hook消息,可以拦截和处理应用程序接收到的消息,并进行相应的操作。

4. API Hook:API是应用程序提供的接口,用于实现特定功能。

通过hook API,可以在调用API的过程中,修改其行为或增加额外的功能。

5. 线程Hook:线程是程序执行的基本单位,通过hook线程,可以在线程创建、销毁、执行过程中注入自定义代码,实现对线程行为的监控和控制。

6. 类Hook:类是面向对象编程中的基本概念,通过hook类,可以修改类的行为或增加新的功能。

常见的类hook方式包括继承、代理、装饰器等。

7. 注册表Hook:注册表是Windows操作系统中用于存储系统配置信息的数据库。

通过hook注册表,可以拦截对注册表的读写操作,实现对系统配置的自定义修改。

8. 文件系统Hook:文件系统是操作系统中用于管理文件和目录的模块。

通过hook文件系统,可以拦截对文件和目录的操作,实现对文件系统的自定义控制和保护。

综上所述,以上是8种常见的hook技术方式。

在软件开发中,合理运用这些hook技术,可以实现对应用程序的灵活定制和功能增强,提升开发效率和系统性能。

当然,在使用hook技术时,务必注意合法合规,避免不必要的安全风险和潜在问题。

希望本文能对读者对hook 技术有所了解和应用。

fridahook快速定位某个函数的方法

fridahook快速定位某个函数的方法想要快速定位一些函数的方法,首先需要了解该函数所属的程序或库的结构。

以下是一些建议,可以帮助您在代码中快速找到特定函数。

1. 使用集成开发环境(IDE):常见的IDE如PyCharm、Visual Studio等都提供了代码导航功能,可以快速查找函数。

一般情况下,IDE会提供一个功能用于函数名,通过输入函数名可以快速跳转到函数所在的位置。

2. 使用代码工具:如果没有使用IDE或者IDE的代码导航功能不够强大,您可以使用代码工具来定位特定函数。

常见的代码工具包括Ack、Grep等,它们可以扫描整个代码库,并根据关键字函数定义或函数引用,从而定位到目标函数。

3.使用代码注释:在写代码的时候,可以考虑使用注释来标记函数的位置。

一般来说,函数定义的上方可以添加注释,描述函数的功能和输入输出参数等。

在后续需要定位函数时,可以直接关键字或者注释内容来找到目标函数。

4. 使用版本控制工具:如果您的代码库使用了版本控制工具,比如Git,那么可以使用Git的历史记录功能来查找函数。

您可以通过查看一些版本的代码,或者使用Git命令行工具进行,来定位目标函数。

5.查看文档或API参考:函数通常会有相应的文档或API参考,可以提供函数的描述、用法示例以及相关的参数和返回值等信息。

通过查阅相关文档可以快速找到函数所在的位置。

6.阅读源代码:如果您有源代码访问权限,那么可以直接阅读代码来定位目标函数。

一般来说,函数的定义会按照一定的规则组织在代码库的一些文件夹或文件中,通过阅读文件夹/文件的结构可以找到目标函数。

7.借助引擎:如果以上方法均无法满足需求,您可以使用引擎进行。

将函数名和关键词组合在一起,希望能够找到相关的结果。

这种方法适用于开源项目或者流行库,可能会找到一些相关的代码片段、文档或者讨论。

最后,为了更好地理解和定位一些函数,建议通过阅读相关文档、查看函数调用和使用示例等方式来加深对该函数的理解。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

什么是HOOK API:Windows下暴露的对开发人员的接口叫做应用程序编程接口,就是我们常说的API。

我们在写应用层应用程序软件的时候都是通过调用各种API来实现的。

有些时候,我们需要监控其他程序调用的API,也就是,当其他应用程序调用我们感兴趣的API的时候,我们在他调用前有一个机会做自己的处理,这就是HOOK API的涵义。

思路:我们知道Windows系统API函数都是被封装到DLL中,在某个应用程序要调用一个API函数的时候,如果这个函数所在的DLL没有被加载到本进程中则加载它,然后保存当前环境(各个寄存器和函数调用完后的返回地址等)。

接着程序会跳转到这个API函数的入口地址去执行此处的指令。

由此看来,我们想在调用真正的API之前先调用我们的函数,那么可以修改这个API函数的入口处的代码,使他先跳转到我们的函数地址,然后在我们的函数最后再调用原来的API函数。

下面以拦截WS2_32.dll中的recv函数为例说明拦截的主要过程。

首先把自己编写的DLL挂接到系统当前运行的所有进程中(要排除一些Windows 系统自身的进程,否则会出现问题,影响系统正常工作),挂接的意思是,要我们的DLL运行在目标进程的地址空间中。

可以使用列举系统进程然后用远程线程注入的方法,但是这种方法只适用于Win2000以上的操作系统。

当我们的DLL被所有目标进程加载后,我们就可以进行真正的工作了。

首先使用Tool Help库的相关函数列举目标进程加载的所有模块,看看是否有ws2_32.dll,如果没有,说明这个进程没有使用Winsock提供的函数,那么我们就不用再给这个进程添乱了。

如果找到ws2_32.dll模块,那么OK,我们可以开工了。

先是用GetProcAddress函数获得进程中ws2_32.dll模块的recv函数的入口地址,也就是函数的起始地址。

刚才说过,我们想把recv 函数起始位置加入一条跳转指令,让它先跳转到我们的函数中运行。

跳转指令可以用0xE9来表示(0xE9是汇编语言中CALL指令的机器码),后面还有4个字节的我们函数的相对地址。

也就是我们要修改recv函数前5个字节。

这5个字节由1个字节的跳转指令和4个字节的地址组成。

这样当程序运行到这里的时候,将会跳转到这4个字节表示的地址处去运行代码。

还要注意的是这4个字节的地址是偏移地址,而偏移地址= 我们函数的地址- 原API函数的地址- 5(我们这条指令的长度)。

好了,别忘了我们要先读取稍后要被覆盖的recv 函数入口处的5个字节的内容,把它保存起来留着以后恢复时使用。

因为在我们的函数中要想调用真正的recv的时候,必须把它前5个字节恢复了,他才能正常工作呢。

通过上面的说明,我们可以整理出这样的一个流程:1.保存recv的前5个字节的内容2.把recv的前5个字节的内容改变成CALL xxxx(xxxx是我们的函数的偏移地址)3.在我们的函数中恢复recv的前5个字节的内容,并作处理。

4.我们的函数返回后,再把recv的前5个字节的内容改变成CALL xxxx慢着,你一定发现问题了吧?当我们为了调用原来的recv函数而刚刚把recv入口处的5个字节恢复,这时系统中的其他线程调用了recv函数,而这个调用将会成为漏网之鱼而不会进入到我们的函数中来。

简单的解决办法是使用临界对象CriticalSection来保证同时只能有一个线程对recv函数入口处5个字节进行读写操作。

最后记得在你想要停止拦截的时候恢复所有你修改过的进程和这些进程中被修改的API的前5个字节。

其实原理讲着容易,在实现的时候会遇到各种各样的问题,如98下这些系统的DLL被加载到系统内存区供应用程序共享,所以这些内存是受保护的,不能随意修改,还有nt/2000下权限问题,还要考虑到不要拦截某些系统进程,否则会带来灾难性的后果。

这些都是在实践当中遇到的实际问题。

下面结合代码给大家讲解一下吧,首先我们要实现HOOK模块,我们给它起个名字叫做MainHookDll.DLL。

在此模块中,主要要实现一个CHookApi的类,这个类完成主要的拦截功能,也是整个项目的技术核心和难点,后面将具体介绍它。

而且,MainHookDll模块就是将来要注入到系统其它进程的模块,而远程调用函数是非常困难的事情,所以我们设计此模块的时候应让其被加载后自动执行拦截的初始化等工作。

这样,我们只需要让远程的进程加载HOOK,然后MainHookDll.dll就能够自动执行其它操作从而HOOK该进程的相关API。

MainHookDll模块中的CHookApi类拥有2个向外部提供的主要的方法,HookAllAPI,表示拦截指定进程中的指定API和UnhookAllAPI,表示取消拦截指定进程中的指定API。

进行具体设计的时候,会遇到一个问题。

大家看到,上文所说的开始将原始API的前5个字节写成CALL XXXX,而在我们的替换函数中要恢复保存的API原始的5个字节,在调用完成后又要把API前5个字节改为CALL XXXX。

如果我们拦截多个API要在每个替换函数中按照如上的方法进行设置,这样虽然我们自己明白,但是可能您只是实现HOOKAPI部分,而别人实现调用,这样会使代码看起来很难维护,在别人写的替换函数中加上这些莫名奇妙的语句看来不是一个好主意,当需要拦截多个感兴趣的API函数,那样的话将会在每一个要拦截的函数里都有这些莫名其妙的代码将会是件很恶心得事情。

而且对于CALL XXXX 中的地址,要对于不同的API设置不同的替换函数地址。

那么能不能把这些所有的函数归纳为一个函数,所有的API函数前5字节都改为CALL到这个函数的地址,这个函数先恢复API的前5字节,然后调用用户真正的替换函数,然后再设置API函数的前5字节,这样可以使真正的替换函数只做自己应该做的事情,而跟HOOK API相关的操作都由我们的通用函数来干。

这样的想法是好的,但是有一个突出问题,因为替换函数的函数声明与原API一致,所以对于要拦截的不同的API,它们的的参数和返回值是不一样的。

那我们怎样通过一个函数获得用户传递给API的参数,然后使用这些参数调用替换函数,最后把替换函数的返回值再返回给调用API的客户?要想实现这个功能,我们需要了解一个知识,也就是C++究竟是怎样调用一个函数的。

我们以ws2_32.dll中提供的recv函数为例进行说明,recv函数的声明如下:int recv(SOCKET s,char* buf,int len,int flags);可以看出它具有4个参数,返回值类型是int。

我们作如下调用:recv(s,buf,buflen,0);那么在调用recv前,这四个参数将按照从右向左的顺序压到栈中,然后用Call指令跳转到recv函数的地址继续执行。

recv可以从栈中取出参数并执行其他功能,最后返回时返回值将被保存在寄存器EAX中。

最后还要说明一点的是,在汇编语言看来这些参数和返回值都是以DWORD类型表示的,所以如果是大于4字节的值,就用这4个字节表示值所在的地址。

有了这些知识我们就可以想到,如果用户调用recv函数并被拦截跳转到我们的函数中运行,但是我们并不知道有多少个参数和返回值,那么我们可以从栈中取出参数,但是参数的个数需要提供,当然我们可以在前面为每个API函数指定相应的参数个数,然后运行真正的替换函数,最后在返回前把替换函数的返回值放到寄存器EAX中,这样就解决了不知道参数和返回值个数的问题。

那么我们的函数应该是看起来无参数无返回值的。

基本原理我们大家都清楚了,但是继续之前我还是想讲一讲几个汇编的知识,如果没有这些知识那么看下面的代码就好像天书一样。

关于参数我们讲过,在调用一个子函数前要把参数按顺序压栈,而子函数会从栈中取出参数。

对于栈操作,我们一般使用EBP和ESP寄存器,而ESP是堆栈指针寄存器,所以多数情况下使用EBP寄存器对堆栈进行暂时操作。

还是用调用recv函数为例,假设调用前ESP指向0x00000100处(程序运行时ESP是不可能为这个值的,此处只是为了举例说明问题)。

先将参数一次压栈push 0 // flags入栈lea eax, [len]push eax // len入栈lea eax, [buf]push eax // buf入栈lea eax, [s]push eax // s入栈下面使用call调用真正的recv函数,call dword ptr [recv] // 调用recvcall指令先将返回地址压入栈中,返回地址就是CALL指令的下一条指令的地址,然后跳转到recv入口地址处继续执行。

进入recv后,recv使用EBP临时访问堆栈之前,要保存EBP的当前内容,以便以后再使用(在关于调用函数时保存各个寄存器的值部分将详细讨论)。

所以位于recv函数开始可能是这样的push ebp // 保存ebp的当前值到此,我们可以知道,如果现在要想通过EBP获得最后一个入栈的参数,那么需要用EBP+8来获得,因为最后一个入栈的参数被保存在返回地址和EBP原始值的上面(一定记住,栈是由高地址到低地址的)。

而返回地址被放在EBP+4处,EBP的原始值放在EBP+0处。

关于调用函数时保存各个寄存器的值当我们要调用其它函数的时候,程序应该先保存各个寄存器的值,然后转去调用其它函数,最后会恢复各个寄存器的值使它们恢复成调用其它函数之前的状态。

当然我们使用高级语言写程序的时候,编译器为我们做了这些事情。

使用vc调试程序,打开反汇编窗口。

运行一个简单的程序,该程序调用一个我们自己写的简单函数,在这个简单函数中设置断点,可以看到,编译器生成的汇编代码使用堆栈保存各个寄存器的值,上面提到当执行一个函数的时候,首先保存的是EBP的值,然后依次压入栈中保存的寄存器为EBX、ESI、EDI,我们在恢复这些寄存器的值的时候将逆向出栈来完成。

关于函数调用的返回调用子函数前ESP指针会因为压栈参数而改变,然后压入返回地址等,子函数中会使用ret指令从栈中取出返回地址并跳转到返回地址,而在子函数返回到CALL的下一条指令时栈中还保存着参数,所以我们需要手工的将栈中的参数所占用的空间释放,如在调用完成一个4个参数的子函数后,我们应该将ESP指针上移4*4个字节,如add esp,16这个操作在调用API的时候是不需要的,因为,windows API在函数中自己将参数弹出堆栈了。

所以这就有一个调用约定的问题,默认情况下调用约定是__cdecl,表示参数从右向左入栈,由调用者清理参数。

而windows API使用的是__stdcall调用,表示参数从右向左入栈,由函数自己清理参数。